IT-Sicherheit gehört in die Cloud

Autor/Redakteur: Frank Limberger, Data & Insider Threat Specialist bei Forcepoint/gg

CEO (im Februar): Könnten alle unsere Mitarbeiter im Home Office arbeiten?

CIO: Völlig ausgeschlossen. Zu langwierig und viel zu teuer.

CEO (im April): Ging doch ruckzuck. Und für kleines Geld.

CIO: Ja.

In den Annalen der IT-Geschichte wird dieser kleine Dialog stellvertretend für den radikalen Umbruch der IT im Frühjahr 2020 stehen.

Spätestens mit der coronabedingten Instant-Revolution hat sich auch die Erkenntnis verfestigt, dass der Begriff des Unternehmensperimeters umdefiniert werden muss. Er ist heute nicht mehr statisch, sondern veränderbar und abhängig vom Standort der Mitarbeiter, die von überall her – also außerhalb des klassischen Perimeters – zunehmend auf Applikationen in der Cloud zugreifen. Hinzu kommt: egal ob im Home Office oder unterwegs, Mitarbeiter brauchen mehr Bewegungsfreiheit, die mit der althergebrachten Rechteverwaltung so gar nicht mehr abbildbar ist. Die IT muss sich nach ihren Wünschen richten, und nicht mehr umgekehrt. Damit aber nimmt die Angriffsfläche für Cyberkriminelle um ein Vielfaches zu, so dass sich auch der CISO zu Recht in die Diskussion einmischt.

Der CISO hat, von Haus aus, kein einfaches Leben. Cyberkriminelle geben den Takt vor, und er muss alles tun, um sein Unternehmen vor ihren immer fortschrittlicheren und agressiveren Angriffen zu schützen; Er muss mit historisch gewachsenen Sicherheitssilos und Strukturen kämpfen, die Widrigkeiten der Digitalen Transformation in Schach halten, das Verhalten der User im Blick behalten und ist ständig damit beschäftigt, um Budgets zu kämpfen. Trotz all seiner Anstrengungen, die viel zu selten honoriert werden, fällt jeder Sicherheitsvorfall auf ihn zurück: „There is no glory in prevention“, diese Wahrheit trifft nicht nur auf die Abwehr des Coronavirus zu, sondern eben auch auf die Abwehr von Cyberangriffen.

Und jetzt steht auch noch ein radikales Umdenken an: IT-Sicherheit, die erstens einen dynamischen Perimeter berücksichtigen, zweitens die neue Freiheit der User beachten und drittens die Cloud in den Mittelpunkt stellen muss, kann nicht mehr wie früher organisiert werden – früher, als Unternehmen dutzende von unterschiedlichen Sicherheitstools eingesetzt haben, um die Illusion einer engmaschigen Abwehr aufrecht zu erhalten. Die Maschen aber haben sich geweitet und die Schlupflöcher sind groß geworden, vor allem deshalb, weil sich IT-Sicherheit in den letzten zehn bis 20 Jahren trotz neuartiger Herausforderungen konzeptionell kaum verändert hat. In dieser Zeit hat sich die Cyber-Unterwelt immer wieder neue, gemeine und erfolgreiche Angriffsvarianten ausgedacht.

Auch aus einem anderen Grund ist es unbedingt wichtig, IT-Sicherheit neu zu denken. Die Versäumnisse der Vergangenheit haben dazu geführt, dass Unternehmen, laut einer Forcepoint-Erhebung, in den letzten sieben Jahren über 1.000 Milliarden US-Dollar in IT-Security investiert haben – mit einer Fehlerrate von horrenden 95 Prozent. Wachsende Schlupflöcher gepaart mit exorbitanten Kosten: Das kann so einfach nicht weitergehen.

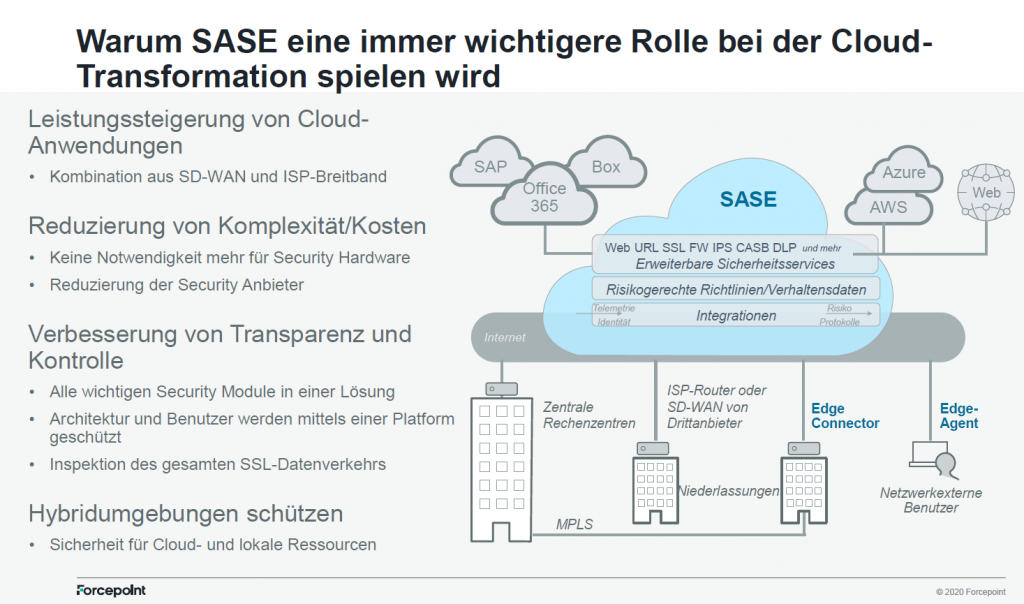

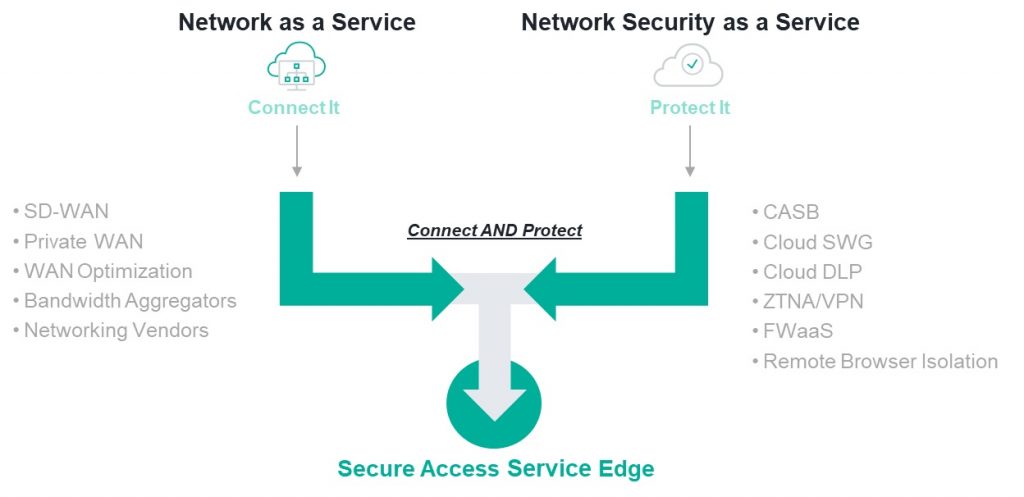

Wie also vorgehen? Theoretisch liegt die Antwort auf der Hand: sie heisst Secure Access Service Edge, also SASE. Marktforscher Gartner hatte das Architekturmodell 2019 erstmals formuliert – gerade rechtzeitig zur Coronakrise, könnte man sagen. Es schlägt vor, Networking und IT-Security direkt dorthin zu bringen, wo sich auch die Anwendungen und Daten befinden: in die Cloud.

Auch wenn SASE-Lösungen am Markt erst langsam Konturen annehmen, können CISOs schon jetzt erste praktische Schritte in Richtung SASE-Architektur gehen: etwa SD-WAN-Technologien mit integrierten Cloud-Security-Services einführen; Remote-Mitarbeiter mit Cloud Web Security absichern; den Zugriff auf Anwendungen mit Cloud Application Security Brokers steuern; und auf integrierte Cloud Web Security, Cloud Application Security Brokers und Cloud-basierte Data Loss Prevention und Data Leakage Prevention setzen. Damit können sie Nutzer über eine einzige und integrierte Sicherheitsschicht direkt mit der Cloud verbinden – egal, wo sie sich befinden, welche Freiheitsgrade sie einfordern und egal, wie die Definition eines Perimeters aussehen mag.