BeyondTrust Remote Support erweitert technische Integration in Microsoft Teams

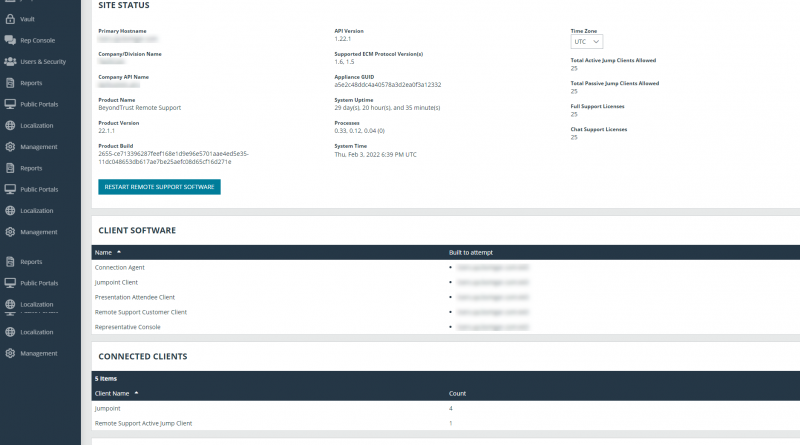

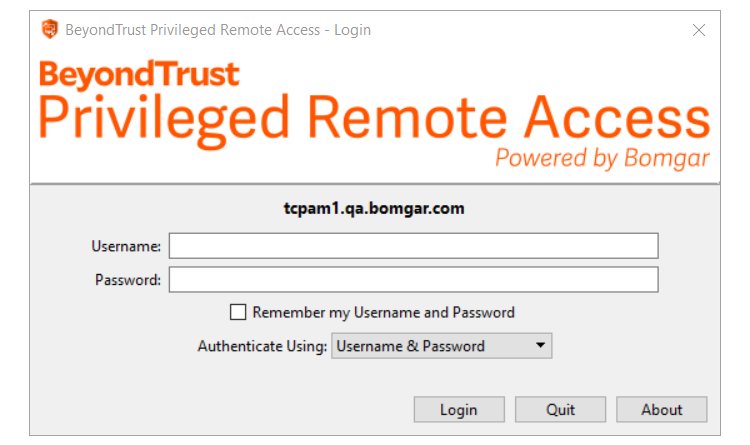

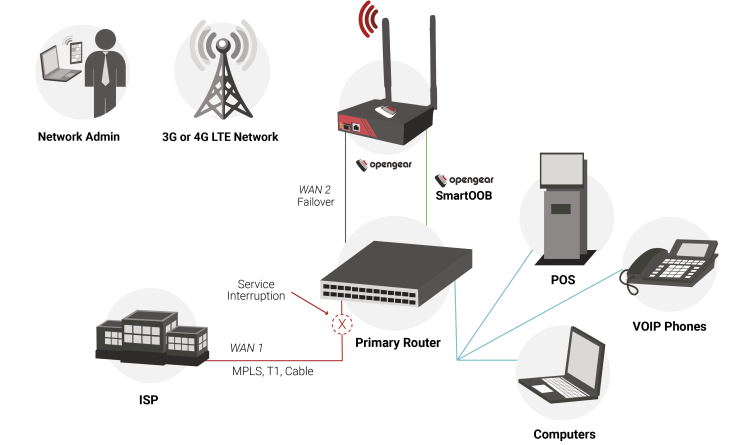

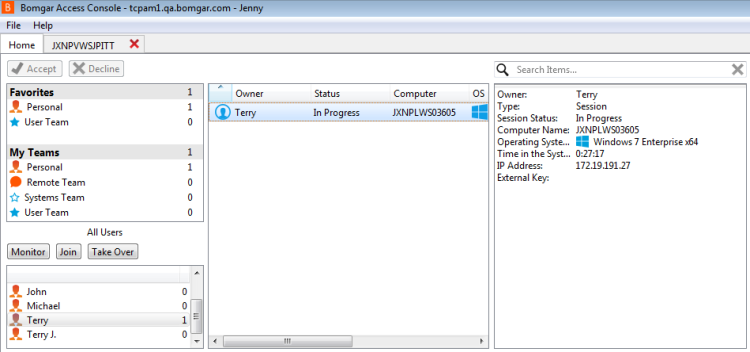

BeyondTrust hat das neueste Release von BeyondTrust Remote Support veröffentlicht. Version 22.2 der Enterprise-Lösung für Fernwartung baut die vorhandene Integration in Microsoft Teams aus und erlaubt jetzt die Bildschirmfreigabe über einen 1:1-Chat. Multi-Portal-Supportfunktionen werden ebenso unterstützt wie benutzerdefinierte Begrüßungen und die individuelle Anpassungen von Instanzen für Remote-Support-Benutzer. Darüber hinaus bietet BeyondTrust eine neue Fernwartungsintegration in External Jump Groups und Password Safe, um Nutzern einen einfachen Workflow mit zusätzlichen Zugriffsmöglichkeiten über SSH und RDP zu ermöglichen.

Read More