BeyondTrust ist Leader im neuen „KuppingerCole Leadership Compass for Identity Threat Detection and Response“

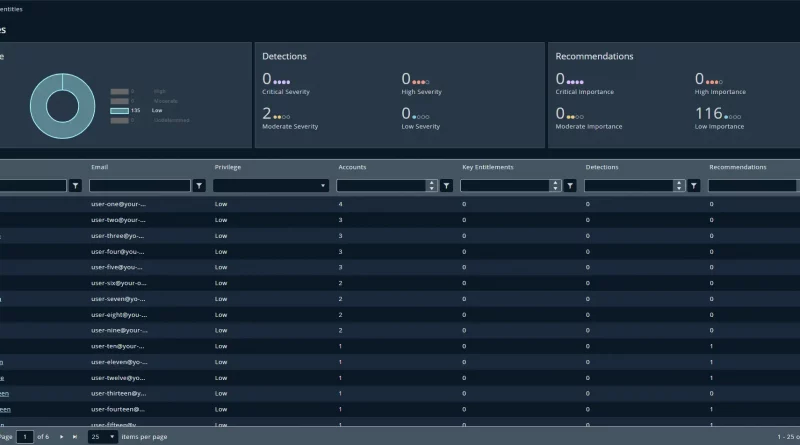

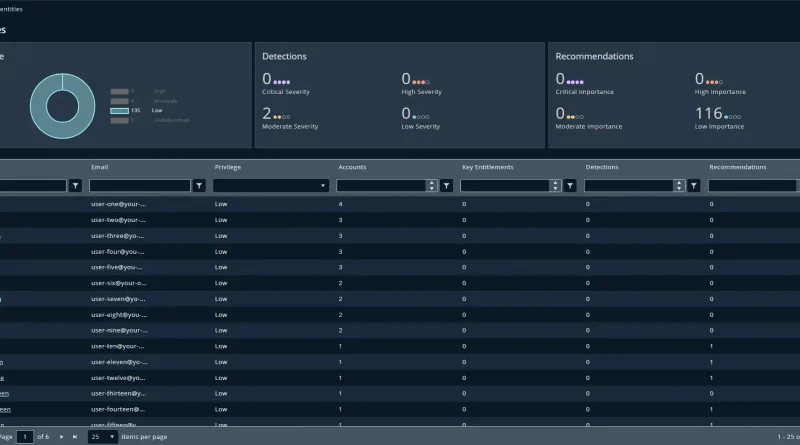

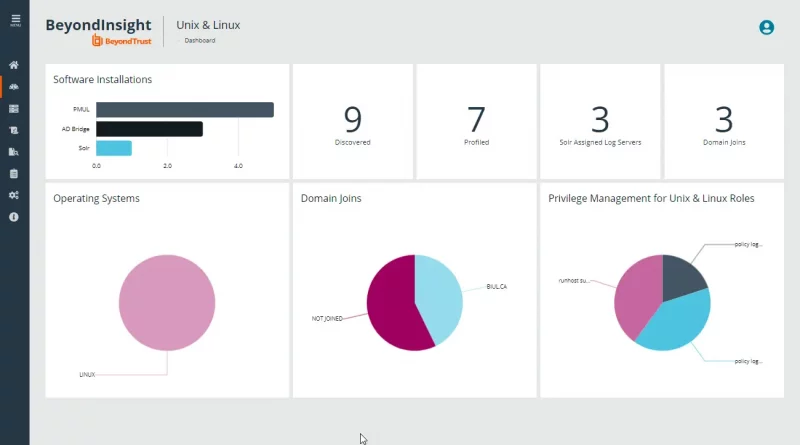

BeyondTrust wird im neu veröffentlichten KuppingerCole-Bericht „Leadership Compass, Identity Threat Detection and Response (ITDR) 2024“ als „Leader“ ausgezeichnet. BeyondTrust erreicht die Einstufung für alle drei Matrixbewertungen in den Kategorien Innovation, Produkt und Markt. Diese Auszeichnung unterstreicht die zentrale Rolle von BeyondTrust bei der zukunftssicheren Gestaltung von Identitätssicherheit durch seine Plattformlösung Identity Security Insights.

Read More