Im Test: Backups mit der OneXafe-Appliance und Arcserve Unified Data Protection 8.1

Nachdem die Software dieses extrahiert hatte, kam der eigentliche Setup-Assistent hoch. Dieser fragt die Administratoren lediglich danach, ob sie eine Express- oder eine erweiterte Installation durchführen wollen. Wir entschieden uns zu diesem Zeitpunkt für “erweitert” und konnten anschließend die einzuspielenden Komponenten selektieren. In unserem Fall war das “UDP”. Nach der Auswahl der zu verwendenden Sprache und der Annahme der UDP-Lizenz wollte der Installationsassistent wissen, ob wir eine vollständige Installation der Software haben wollten, oder nur planten, den Agenten einzuspielen. Hier wählten wir die Option “vollständig” aus.

Danach mussten wir noch den Installationspfad angeben und den Zugriff auf das System mit Protokoll (HTTPS) und Port konfigurieren. Außerdem gaben wir die Zugangsdaten zu einem Konto mit Administratorrechten an. Zum Schluss sagten wir dem Assistenten, dass er als Datenbank die mitgelieferte Version des Microsoft SQL Servers Express 2014 einrichten sollte, anschließend informierte uns die Lösung noch über die Firewall-Regeln, die sie auf unserem Server setzen würde und zeigte eine Zusammenfassung an. Danach lief die Installation ohne weitere Interaktion mit dem Benutzer durch. Positiv fiel uns dabei auf, dass sich die Setup-Routine auch automatisch um das Einspielen von Abhängigkeiten, wie Redistributables kümmert.

Erste Schritte mit der neuen Software

Nach dem ersten Login beim Webinterface von UDP startet ein Assistent, der die Administratoren durch die Konfiguration des ersten Backup-Plans führt. Dieser möchte erst einmal den Typ des Jobs wissen. Hier stehen „Windows-“ oder „Linux-Client mit Backup-Agenten“ oder „VM agentenlos“ zur Auswahl. Anschließend müssen die zuständigen Mitarbeiter den Sicherungsknoten – also den zu sichernden Rechner mit Hostname, Benutzername und Passwort – auswählen und ein Sicherungsziel angeben. Im Test verwendeten wir zu diesem Zeitpunkt als Ziel ein Netzwerk-Share, zu dem wir auch gleich die Zugriffsdaten angeben konnten. Außerdem aktivierten wir die Datenkomprimierung und legten einen Zeitplan für die erste und die täglichen Sicherungen fest. Danach war der Plan eingerichtet und funktionierte im Test wie erwartet.

Das gleiche gilt auch für das Wiederherstellen von Daten. Dieses läuft nach Auswahl der betroffenen Informationen und der Selektion eines Restore-Ziels unproblematisch ab.

Hidden Volumes als Backup-Ziel

Eine der Neuerungen der aktuellen UDP-Version ist die Möglichkeit, Hidden Volumes, also Volumes auf Datenträgern, denen kein Laufwerksbuchstabe zugewiesen wurde, als Backup-Ziele zu verwenden. Das hat den Vorteil, dass Ransomware-Programme an die darauf gespeicherten Daten nicht so einfach herankommen können und diese somit relativ gut geschützt sind.

Um die genannte Funktion zu nutzen, müssen die Administratoren lediglich in der Registry des Servers den Eintrag “HKEY_LOCAL_MACHINE\SOFTWARE\Arcserve\Unified Data Protection\Engine\ShowVolGuidPath” auf “1” setzen, danach sind die Hidden Volumes als Backup-Ziele verfügbar und können über ihre Volume-Guid ausgewählt werden. Im Test funktionierte das einwandfrei.

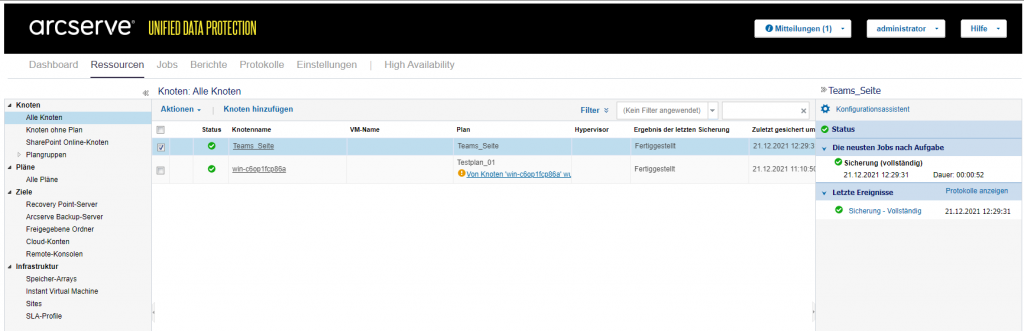

Das Sichern von Teams-Daten

Im nächsten Schritt des Tests machten wir uns daran, Daten aus unserem Teams-Account zu sichern. Im Betrieb ist UDP dazu in der Lage, Chat-Nachrichten und Daten, die auf privaten, öffentlichen und Gruppen-Kanälen geteilt wurden, abzuspeichern. Wann immer man einen privaten, öffentlichen oder Gruppen-Kanal anlegt, so erzeugt die Software automatisch dafür auch eine SharePoint-Online-Site. In dem Library-Ordner dieser Site befinden sich dann die geteilten Dateien.

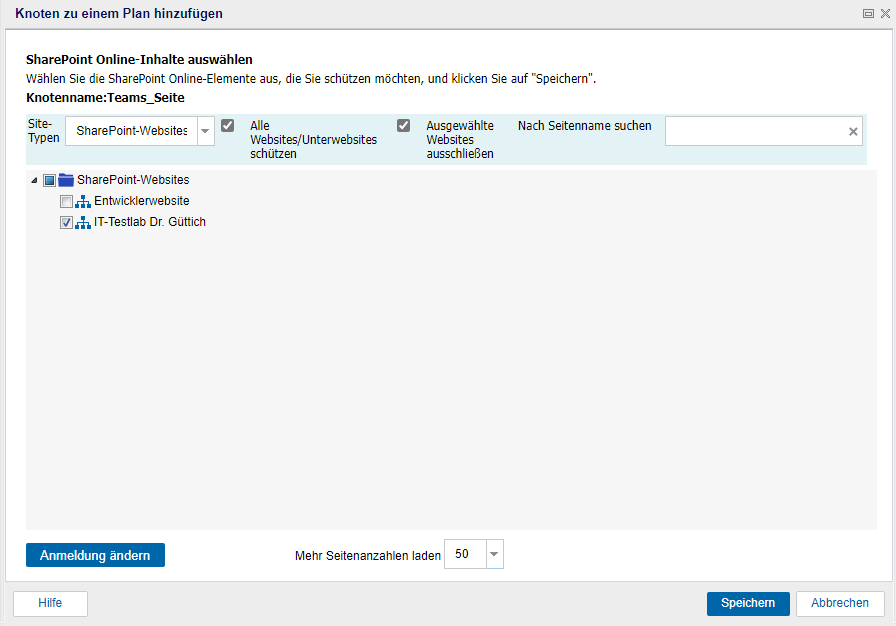

Im Test erstellten wir zunächst einen Backup-Plan, der die geteilten Dateien mittels SharePoint-Online sicherte. Das Abspeichern der Chats geht über Exchange-Online, dieser Thematik wenden wir uns später zu. Um einen SharePoint-Online-Backup-Plan für die Teams-Seite zu erstellen, müssen auf dem UDP-Server zunächst einige Voraussetzungen erfüllt werden. So muss darauf die PowerShell 5.1 oder neuer laufen (das war bei unserem Server 2019-System sowieso schon der Fall), außerdem müssen die Administratoren das AzureAD- und das ExchangeOnlineManagement-Modul installieren. Als letzte Voraussetzung muss noch das Benutzerkonto, das für das Backup zum Einsatz kommt, über die SharePoint-Admin-Rolle verfügen oder Mitglied der Site-Collection-Administrators-Gruppe sein.

Sobald wir alles entsprechend eingerichtet hatten, konnten wir SharePoint-Backup-Pläne erstellen. Wir verwendeten im Test dabei die Basic Authentication, es ist aber auch möglich, mit Modern Authentication zu arbeiten. Für die Basic Authentication reicht es, unter “Ressourcen” einen neuen Plan vom Typ “Backup: Office 365 SharePoint Online” hinzuzufügen und diesen dann mit den erforderlichen Daten für “Quelle”, “Ziel” und “Zeitplan” zu füllen. Die Plankonfiguration läuft also so ähnlich ab, wie bei dem ersten Plan, den wir gerade mit dem Assistenten erstellt hatten. Jetzt verwendeten wir allerdings als Quelle keinen Rechner, sondern eine “SharePoint Online Source”, die über einen Namen, das Teams-Benutzerkonto und das dazugehörige Passwort definiert wurde. Nach der Angabe dieser Parameter verband sich UDP mit der dazugehörigen SharePoint-Seite und wir konnten unsere Teams-Site als Datenquelle auswählen.

Als Ziel verwendeten wir nun das Hidden Volume auf unserem Server, das wie zuvor angelegt hatten. Den Zeitplan konfigurierten wir so, dass das System zunächst eine volle Sicherung und danach täglich eine Zuwachssicherung durchführte. Im Betrieb kam es anschließend zu keinen Schwierigkeiten.

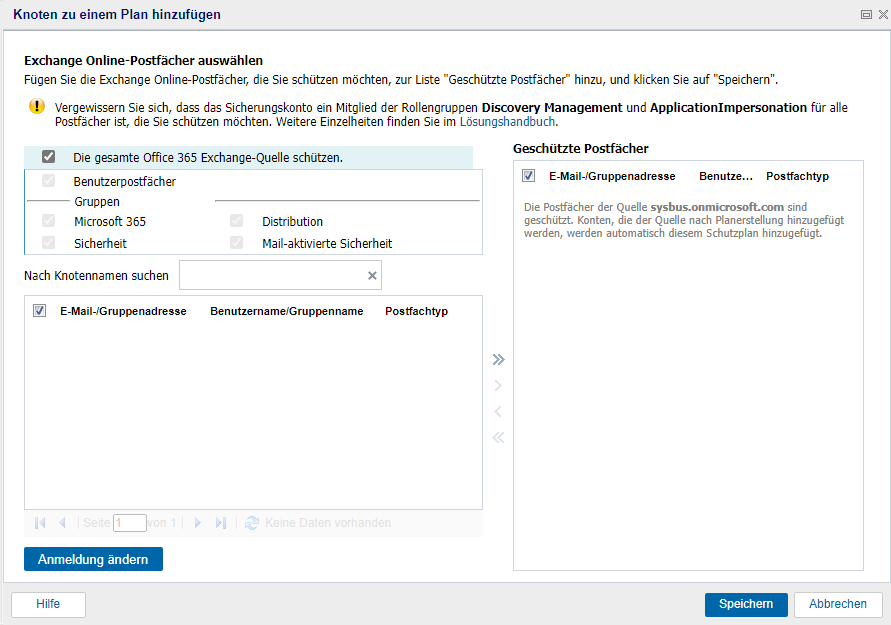

Das Sichern der Chats und OneDrive-Daten

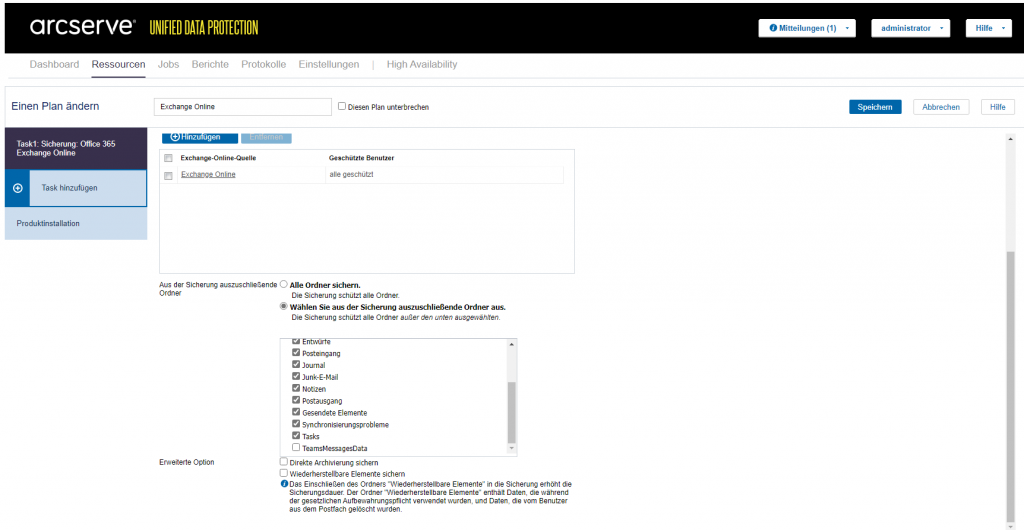

Das Sichern der Chats läuft nun, wie bereits angesprochen, über Exchange Online. Hier muss der verwendete Backup Service Account zur Role Group “Discovery Management” gehören und die Application-Impersonation-Rolle verwenden. Sobald das der Fall ist, sind die Anwender wieder dazu in der Lage einen Backup-Plan hinzuzufügen. Diesmal sollte der Typ “Backup: Office 365 Exchange Online” Verwendung finden. Die Quelle wird wieder mit Namen, Benutzerkonto und Passwort eingerichtet. Danach stellt das System die Verbindung zur Cloud her und ermöglicht die Auswahl der zu sichernden Daten. Zum Abschluss genügte es, dem Plan wieder unser Hidden Volume als Backup-Ziel hinzuzufügen und einen Zeitplan zu definieren. Danach lief der Plan wie erwartet durch.

Beim Sichern von Daten aus OneDrive-Speichern läuft das Ganze ähnlich ab: Die Anwender wechseln im Konfigurationswerkzeug in den Bereich „Ressourcen“ und fügen unter „alle Pläne“ einen Plan hinzu. In diesem Fall ist der Plan-Typ „Sicherung: Office 365 OneDrive“. Die restliche Definition läuft dann wieder mit „Quelle“, „Ziel“, „Zeitplan“ und Ähnlichem ab und sollte keinen Administratoren vor irgendwelche Probleme stellen.