Im Test: Das Zyxel „Nebula Control Center“ – zentrale Verwaltungslösung für IT-Infrastrukturen

Die Site-Konfiguration bietet viele Funktionen

Was die Konfigurationsoptionen angeht, so umfassen die “General Settings” unter anderem Angaben wie den Site-Namen, die Zeitzone, den verwendeten Gateway-Typ sowie die lokalen Login-Daten beziehungsweise die SNMP– und Syslog-Konfiguration. Darüber hinaus lassen sich hier die Token für die in der Einleitung erwähnten dynamischen PSKs anlegen und die Einstellungen zu den Vouchern mit dem Text, der auf den Voucher-Ausdrucken steht und Ähnlichem vornehmen.

Unter “Collaborative detection & response” sind die Administratoren dazu in der Lage, die bereits erwähnte gleichnamige Funktion zu verwalten, die Malicious Clients erkennt und ins Containment verschiebt. Außerdem können sie die Containment-Seite, die die Anwender auf den Malicious-Clients angezeigt bekommen, gestalten (mit Redirect-URL, Logo und Nachrichtentext) und eine Ausschlussliste definieren.

Die Alarmeinstellungen ermöglichen das Aktivieren von Alerts per Mail an die Site-Administratoren oder beliebige Empfänger oder per Push in die Nebula App. Die Alarme lassen sich für die Bereiche “Wireless”, “Switches”, “Security Gateway”, “Other” und “CDR Containment” anlegen. Im Test ergaben sich dabei keine Schwierigkeiten. Darüber hinaus besteht auch die Möglichkeit, einen Sicherheitsreport automatisch zu erzeugen und per Mail zu verschicken und die Schwellwerte für die Ereignisse festzulegen. Die letzten Punkte der Site-Konfiguration ermöglichen es unter anderem, weitere Geräte hinzuzufügen und die Firmware der Geräte der Site auf den aktuellen Stand zu bringen (das geht auch mit Zeitplan, was im Test problemlos funktionierte).

Das Management der Firewall

Was die Monitoring-Optionen angeht, so findet sich im Eintrag zur USG FLEX 100 unter anderem eine Übersichtsseite, die Informationen wie MAC-Adresse, Seriennummer, Portbelegung, Speicher– und CPU-Last, WAN-IP-Adresse, Netzwerknutzung und Ähnliches umfasst. Interessant an dieser Stelle: die so genannten Live Tools, mit denen sich die zuständigen Mitarbeiter einen Überblick über den aktuellen Verkehr und die DHCP-Leases verschaffen können. An gleicher Stelle existiert auch die Möglichkeit, Netzwerkprobleme mit Werkzeugen wie Ping, Traceroute oder DNS-Lookup zu lösen, eine Remote-Verbindung zur Firewall herzustellen oder das Gerät neu zu starten.

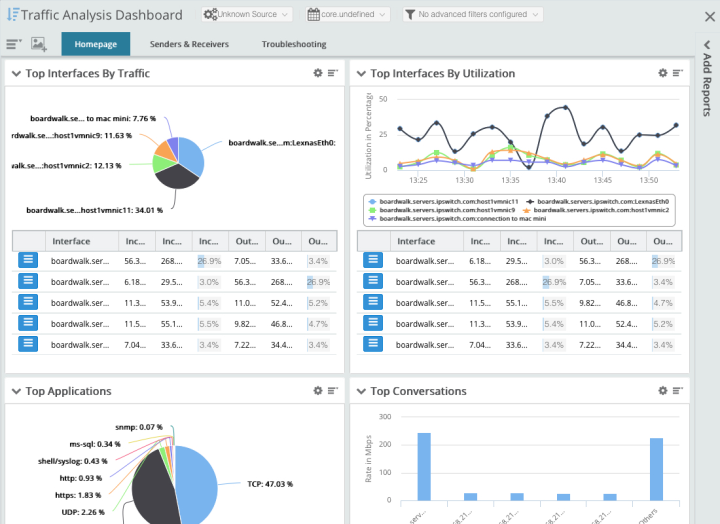

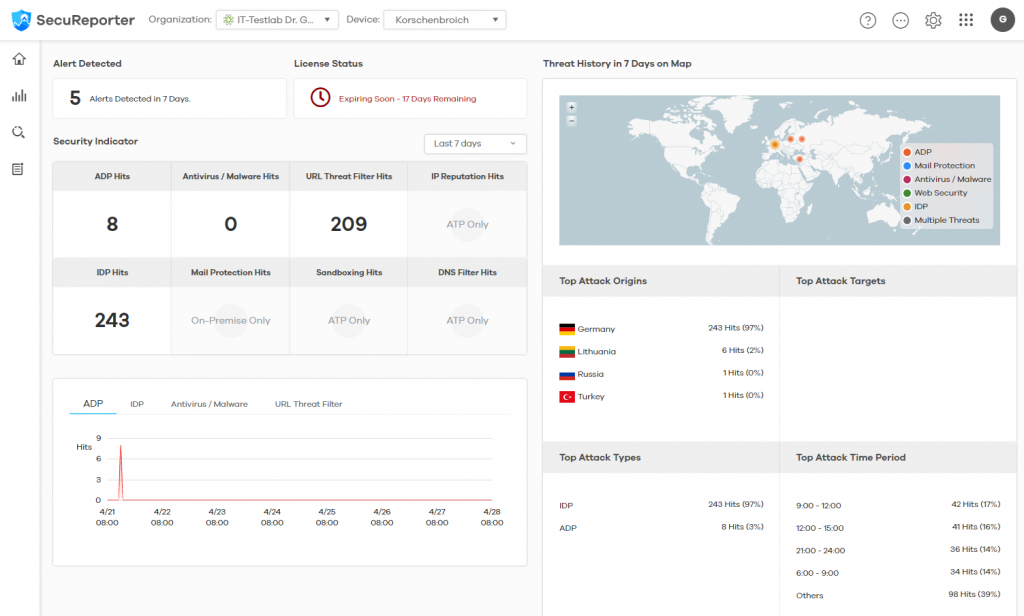

Die “Clients”-Seite zeigt die Nutzung des Netzwerks und bietet eine durchsuchbare Liste der vorhandenen Client-Systeme mit ihren Adressen, dem Verbindungsstatus und ähnlichen Informationen. Über die übrigen Einträge der Monitoring-Sektion können die Administratoren das Event-Log einsehen und sich über die VPN-Verbindungen informieren. Zusätzlich greifen sie bei Bedarf auf den DSGVO-konformen “SecuReporter” zu, der einen umfassenden Überblick darüber liefert, welche Ereignisse im Bereich Security aufgetreten sind, unter anderem mit den erkannten Alerts, den URL Threat Filter Hits, den Antivirus/Malware Hits, den IDP Hits, den Top-Attack-Origins beziehungsweise -Types und Ähnlichem. Diese Seite bringt also eine detaillierte Übersicht über die aktuelle Bedrohungslage.

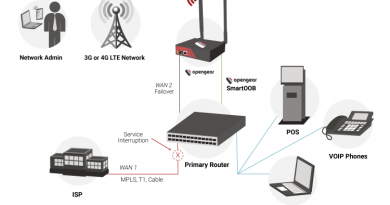

Im Konfigurationsbereich haben die zuständigen Mitarbeiter die Möglichkeit festzulegen, mit welchen Netzen welche Ports verbunden sein sollen (WAN, LAN Group 1, LAN Group 2), die Interfaces und ihre IP-Adressen zu bearbeiten, die Konfiguration von Routing (mit WAN Load Balancing) und NAT anzupassen und Site-to-Site- beziehungsweise Remote-Access-VPNs einzurichten.

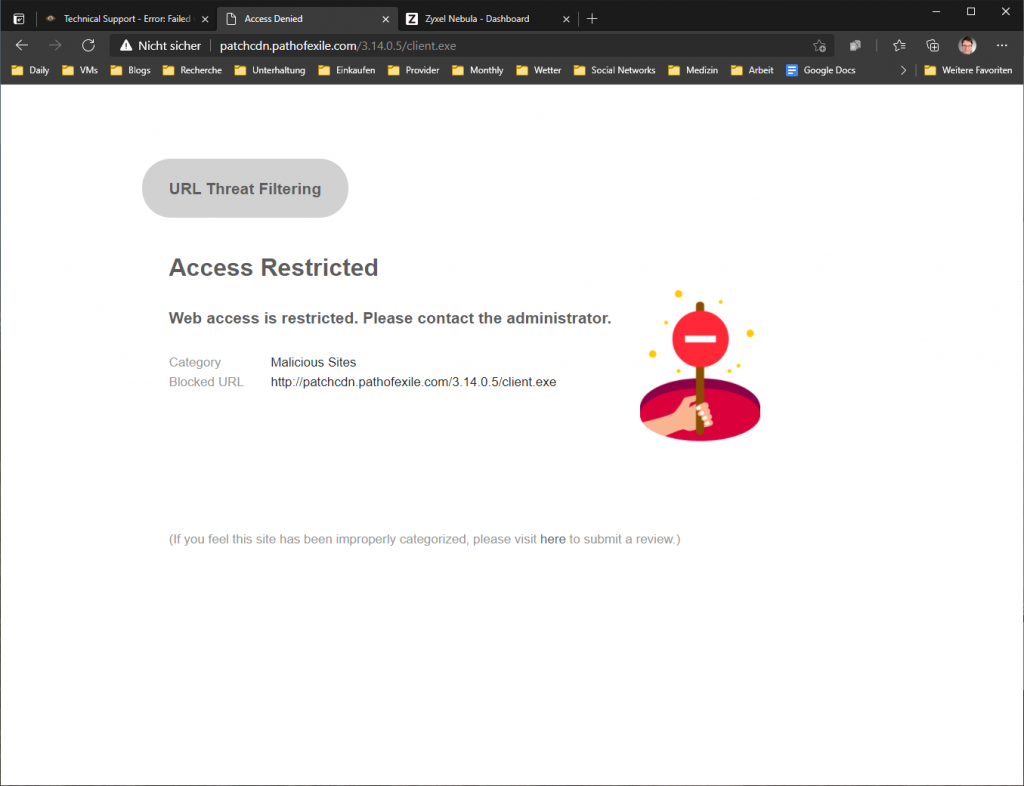

Die nächsten Punkte der USG-FLEX-Konfiguration befassen sich mit den Firewall-Regeln (nach Source, Destination, Aktion, Protokoll, Content Filtering Policy und so weiter) und den Security Services. Letztere umfassen den eben erwähnten Content Filter, eine Application Patrol, über die sich bestimmte Anwendungen wie beispielsweise Acrobat, Fortnite oder Facebook Live blockieren lassen und einen URL-Threat-Filter, der potenziell gefährliche Sites blockt. Dazu kommen noch eine Anti-Malware-Funktion, die die übertragenen Daten scannt und ein IDS/IPS-System.

Die letzten Konfigurationspunkte dienen zur Definition des Captive Portal (mit Logo, Text und Vergleichbarem), der Authentifizierungsmethode für die User, die ins Netz möchten (via Click-to-Continue oder Nebula Cloud) und den Gateway-Einstellungen. Letztere umfassen unter anderem die DNS-Settings, die DynDNS-Konfiguration und die Angabe der zu verwendenden Authentifizierungs-Server (Active Directory, Radius beziehungsweise LDAP).

Die Konfiguration der Switches

Bei den Switches gibt es auch wieder diverse Übersichtsseiten, die über den Status der Geräte, die Auslastung, die Ports, die angebundenen Clients und Ähnliches informieren. Hier lassen sich die Switches auch neu starten und einzelne Ports zurücksetzen. Einträge zum Event Log und Vergleichbarem runden die Monitoring-Sektion ab.

Im Konfigurationsbereich der Switches sind die zuständigen Mitarbeiter unter anderem dazu in der Lage, die Switch-Ports zu verwalten (zum Beispiel PoE ein und aus, Link-Aggregation und Setzen von Tags), eine ACL einzurichten, Routen zu setzen und Einstellungen zum IGMP-Snooping vorzunehmen. Radius-Einstellungen und PoE-Schedules schließen zusammen mit den Switch-Settings den Konfigurationsbereich ab. Die Switch-Settings umfassen Einstellungen zu VLANs, STP, QoS, Access Management, Port-Mirroring und Ähnlichem.

Die Verwaltung der Access Points

Wenden wir uns zum Schluss unserer Funktionsübersicht noch dem Management der Access Points zu. Die Überwachungsfunktion für diese Geräte liefert unter anderem wieder Daten wie den Standort, die Seriennummer, die IP-Konfiguration und die Auslastung. Außerdem stehen wieder Befehle wie Ping und Traceroute zur Verfügung und es ist auch möglich, eine SSH-Verbindung zu den Access Points aufzubauen.

Abgesehen davon gibt es wieder eine Client-Liste und einen Zugriff auf das Event-Log. Die „Wireless Health“-Funktion gibt im Gegensatz dazu einen Überblick über den Status des Access Points zum aktuellen Zeitpunkt und (als Grafik) in den letzten 24 Stunden, sieben Tagen oder 30 Tagen. Genauso kann man sich an dieser Stelle auch über den Status der Clients informieren.

Die Konfigurationsoptionen bieten eine Ansicht über die vorhandenen SSIDs und ihre jeweilige Konfiguration. Außerdem lassen sich an gleicher Stelle SSID-Einstellungen wie Security-Settings, Traffic-Beschränkungen oder auch eine Layer-2-Isolation konfigurieren.

Zusätzlich besteht auch die Option, das Captive Portal zu gestalten (mit Logo, Text und Ähnlichem) und SSIDs ein- und auszublenden. Über die Port-Einstellungen lassen sich schließlich die LEDs der Access Points ausschalten, Ethernet-Failovers und das Load Balancing einrichten, VLANs für bestimmte Ports erlauben und vieles mehr.

Arbeiten mit der Nebula App

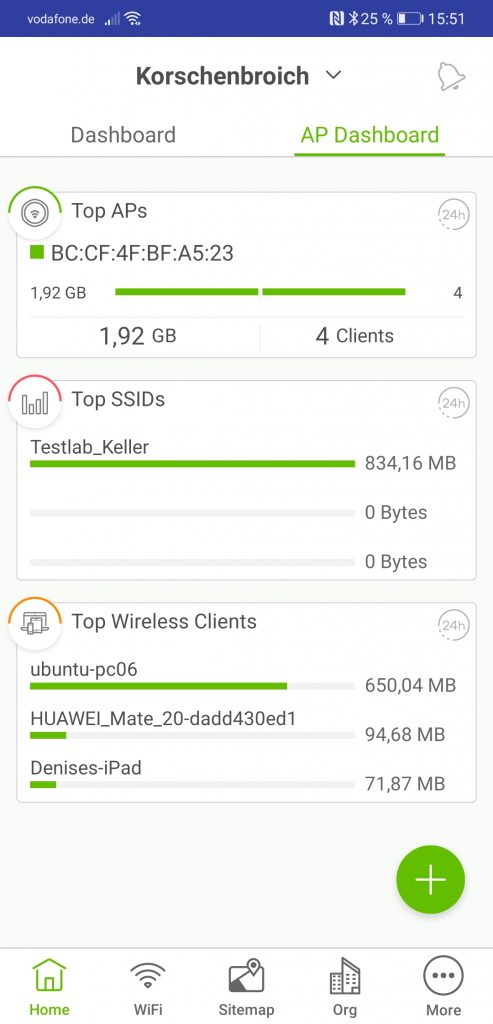

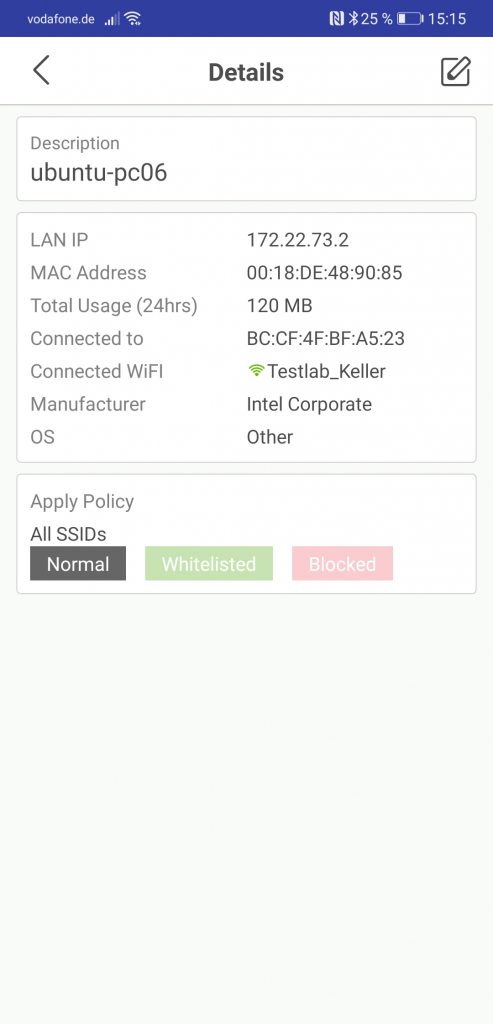

Die Nebula App lässt sich nutzen, um die Umgebung von Unterwegs aus zu überwachen und diverse Verwaltungstätigkeiten auszuführen. Sie liefert in einem Dashboard einen Überblick über den Status der verwalteten Geräte und der angeschlossenen Komponenten, die meistgenutzten Anwendungen, die Auslastung der WLANs und Ähnliches. Darüber hinaus ermöglicht sie auch die WLAN-Konfiguration, zeigt eine Site-Map an und informiert über die Gültigkeitsdauer der Lizenzen. Außerdem bietet die App unter anderem Zugriff auf den Support und ermöglicht das Firmware-Management und den Empfang von Push-Benachrichtigungen. Im Test stellte sie sich vor allem wegen letzterer Funktion als sehr nützlich heraus.

Fazit

Das Nebula Control Center von Zyxel lässt sich extrem einfach in Betrieb nehmen. Vor allem die Option, die Konfigurationen der Sites von Fachpersonal an einer zentralen Stelle zu erstellen und anschließend automatisch an die Geräte auszurollen, die nicht von IT-Fachleuten in Betrieb genommen werden müssen, kann voll überzeugen. Außerdem bringt die Lösung einen sehr großen Funktionsumfang mit und stellt alle wesentlichen Verwaltungs-Features für kleinere Umgebungen kostenlos zur Verfügung, so dass sie auch dort gut zum Einsatz kommen könnte und – beispielsweise aufgrund der Push-Alerts über die App – einen echten Mehrwert bringen würde.

Besonders gut eignet sich das Nebula Control Center aber für den Einsatz in Organisationen mit vielen Niederlassungen und bei Fachhändlern, die Kunden-Sites administrieren müssen. Diese bekommen umfassende Werkzeuge für das Monitoring und die Verwaltung in die Hand, die ihnen bei der täglichen Arbeit sehr helfen können. In diesem Zusammenhang sei nur exemplarisch auf den VPN-Orchestrator, die Collaborative Detection & Response oder auch das organisationsweite Firmware-Management verwiesen. Wir verleihen dem Produkt aufgrund seines durchdachten Aufbaus und des großen Funktionsumfangs das Prädikat „IT-Testlab tested and recommended“.

Dieser Beitrag ist auch als PDF verfügbar: https://www.sysbus.eu/wp-content/uploads/2021/08/IT_Testlab_Test_Zyxel_Nebula.pdf

Anmerkung:

Wir haben diesen Test im Auftrag des Herstellers durchgeführt. Der Bericht wurde davon nicht beeinflusst und bleibt neutral und unabhängig, ohne Vorgaben Dritter. Diese Offenlegung dient der Transparenz.