Produktion sichern: ein Leitfaden für OT-Security

Die Basis für eine effizienten Sicherheitsstrategie schaffen

Für User in OT-Umgebungen bestehen die gleichen Sicherheitsrisiken wie in IT-Umgebungen: Phishing-Angriffe, schlechte Passworthygiene, mangelnde Sicherheit von Geräten. Allerdings liegt das Hauptaugenmerk eines OT-Ingenieurs darauf, das System am Laufen zu halten, Cybersicherheitsbedrohungen sind für ihn nicht der Fokus. Daher empfiehlt es sich, das Gefahrenbewusstsein der Endbenutzer zu schärfen. Dabei kann es hilfreich sein, das Thema Cybersicherheit im OT-Kontext mit Augenmerk auf das Risiko einer Produktionsunterbrechung zu führen. Sicherheitstools, mit denen OT-Ingenieure und Betriebsleiter alle ihre Anlagen visualisieren können, helfen zu erkennen, wie eine einzige Schwachstelle die Produktion insgesamt beeinträchtigen könnte.

Das Erkennen von Assets ist eine weitere kritische Sicherheitskomponente für IT- und OT-Umgebungen und zugleich eine der schwierigsten. OT-Systemen mangelt es notorisch an Transparenz. Viele Unternehmen kennen ihre wahren Vermögenswerte daher nicht.

Unternehmen sollten zunächst ein detailliertes Verständnis der Ressourcen entwickeln, die im OT-Netzwerk vorhanden sind. Das bedeutet, dass die Betriebssysteme, die Firmware-Ebenen, die installierte Software, die vorhandenen Bibliotheken, die Art und Weise, wie die einzelnen Assets miteinander kommunizieren, und – vielleicht am wichtigsten – die Bedeutung der Assets für das gesamte OT-System dokumentiert werden müssen.

Systematische Planung für den Ernstfall

Sind die Grundvoraussetzungen für eine effiziente Sicherheitsstrategie geschaffen, kann Netzwerksegmentierung ein sinnvoller nächster Schritt sein. Bei der Netzwerksegmentierung ist entscheidend, die Anforderungen zu durchdenken, schon bevor ein Zugriff nötig wird. Im Notfall ist es besser, keine neuen Verbindungen zu schaffen, sondern eine System-zu-System-Konnektivität nach dem Prinzip des Purdue Reference Model herzustellen. Zudem empfiehlt es sich, Firewalls und Firewall-Kontrollen einzurichten, um eine Hierarchie im Netzwerk zu schaffen. Das Purdue Reference Model ist ein Framework zur Kontrolle einer Hierarchie und hilfreich, um zu verstehen, wie Daten typischerweise durch Netzwerke fließen und wie dementsprechend jede der Netzwerkzonen und ihre jeweiligen Elemente gesichert werden können.

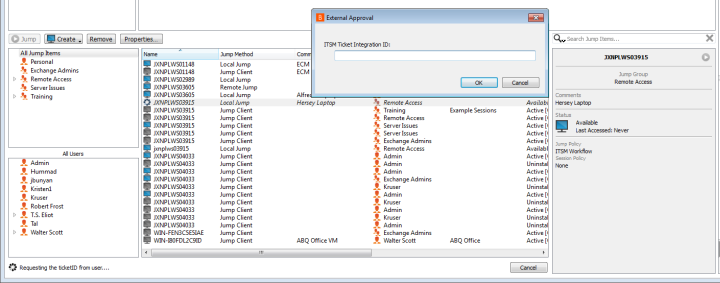

Da im Bereich der OT vielerorts erheblicher Nachholbedarf beim Identitäts- und Zugriffsmanagement besteht, sollten Unternehmen dieses als weiteren wichtigen Grundstein ihrer Sicherheitsstrategie betrachten. Berechtigungsnachweise werden häufig gemeinsam intern und extern genutzt, der Zugriff ist dabei nicht auf bestimmte Netzwerkgeräte oder -segmente beschränkt. Grundsätzlich ist hier von einer „Hyperkonnektivität“ auszugehen und diese im Voraus zu planen, um Produktivität und Betrieb zu sichern. Die grundlegenden Prinzipien sind Identitätsmanagement, Kennwortanforderungen, Multi-Faktor-Authentifizierung und die Synchronisierung des Zugriffs auf das Active Directory. Fernzugriffsfunktionen können ebenfalls hilfreich sein. Dabei sollte allerdings vermieden werden, dieselbe Lösung sowohl für IT als auch für OT einzusetzen, um die Angriffsfläche zu verringern. Im Falle eines Angriffs lässt sich so klar definieren, wer Zugriff auf das betroffene System hatte, und bei Bedarf die Verbindung kappen.

Für eine schnelle Reaktion im Ernstfall ist das Echtzeit-Monitoring von Cyberbedrohungen der Schlüssel. Transparenz ist hierfür der erste Schritt. Für Unternehmen ist es unverzichtbar zu wissen, welche Anlagen sich in ihrer Umgebung befinden, wie die Anlagen miteinander verbunden sind, wie die Netzwerksegmentierung eingerichtet ist und welche Schwachstellen existieren. Sobald Sichtbarkeit hergestellt ist, muss bestimmt werden, wie das System rund um die Uhr lückenlos überwacht werden soll. Was ist bei einem Alarm zu tun? Nach welchen Maßstäben soll validiert und interveniert werden? Wie soll bei einem Sicherheitsvorfall vorgegangen werden? Angesichts der Sicherheitsherausforderungen, die eine OT-Umgebung mit sich bringt, kann ein Vorfall selbst in kürzester Zeit großen Schaden anrichten. IT-Sicherheitsstrategien wie Bedrohungsüberwachung und -verfolgung sowie Vorfallmanagement können helfen, aber sie erfordern Zusammenarbeit und Koordination zwischen Sicherheits- und OT-Teams in Echtzeit. Mit einem fest definierten Vorgehen beim Incident Management und regelmäßigen Table Top Exercises (TTX) lassen sich die Reaktionszeiten verkürzen. Dafür müssen Zuständigkeiten klar definiert sein, sowohl für die Betriebleiter als auch für die Security Operations Center (SOC) von Drittanbietern und die Managed Security Service Provider (MSSP).