Blick in den Abgrund: Die Botnet-Landschaft als sozialer Graph

Autor/Redakteur: Igal Zeifman, Senior Inbound Marketing Manager bei Imperva Incapsula/gg

Dieser Beitrag stellt das DDoS-Ökosystem mit Hilfe von Werkzeugen zur Analyse sozialer Netzwerke (SNA) dar. Das Ziel ist es, eine Analyse von Forschungsdaten über die Beziehungen zwischen verschiedenen Botnet-Geräten zu bieten, wobei echte Daten von Angriffsversuchen gegen Imperva-Kunden verwendet werden.

Das Erforschen dieser Verbindungen hilft dabei, die Aktivität typischer Angreifer sowie die Ressourcen, die sie in verschiedenen Angriffsszenarien einsetzen, begrifflich zu fassen. Diese Informationen sind wertvoll sowohl beim Betreiben des Netzwerkes, als auch für die Sicherheitsteams. Diese versuchen die Bedrohungen durch DDoS, denen sie ausgesetzt sind, besser zu verstehen.

Das Bild malen

Um die Beziehungen zwischen den Botnet-Geräten zu kartographieren, wurde eine Probe von 57.034 Botnet-IPs genutzt, die an DDoS-Angriffen gegen 580 Kunden in einem Zeitraum von 60 Tagen beteiligt waren, und zwar zwischen dem 1. Januar 2016 bis 1. März 2016.

Diese Stichprobe wurde nach Gephi exportiert. Dabei handelt es sich um ein hilfreiches Open-Source-Programm, mit dem im Allgemeinen Zentralitätsanalysen durchgeführt werden. Diese Analysemethode benutzt man beispielsweise, um die einflussreichste(n) Person(en) in einer sozialen Gruppe zu identifizieren oder Beziehungen zwischen Netzwerkknoten auszuwerten.

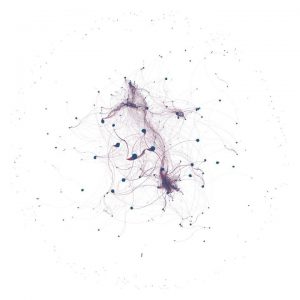

In diesem Fall wurden die Verbindungen zwischen IP-Zielen und angreifenden IPs gesucht, die an DDoS Angriffsszenarien beteiligt waren. Gephi hat mit der Stichprobe folgendes Bild geliefert:

Dieser fremdartig erscheinende „Nebel“ ist in Wahrheit ein Schnappschuss von Angriffen gegen die Kunden von Imperva. Von weitem ist das Bild faszinierend, aber aus der Nähe ist es noch weit interessanter. Die Geheimnisse sollten in hoher Auflösung erforscht werden.

Um die Grafik zu verstehen, sollte Folgendes bekannt sein:

- Die roten Punkte sind Ziel-IP-Adressen,

- die blauen Punkte sind Angreifer-IP-Adressen und

- die violetten Linien sind der Fluss des Angriffs-Traffic.

Außerdem ist es wichtig, die Distanz zwischen Objekten zu beachten, denn sie spiegelt Ähnlichkeiten im Verhalten wider. Angreifende IPs mit vergleichbaren Angriffsmustern sind nah beieinander angeordnet, während sehr ähnliche eng verbunden in Clustern gruppiert sind.

Um zu zeigen wie das funktioniert, wird eine der Angriffseinheiten vergrößert:

Hier sind drei Cluster aus kompromittierten Geräten (A, B und C) erkennbar, die auf ein einzelnes Ziel zusammenlaufen. Die Geräte in jedem Cluster sind durch gemeinsame Angriffe in der Vergangenheit verbunden. Das heißt, dass sie zum selben Botnet gehören und von dem (den) selben Botnet-Betreiber(n) gesteuert wird (werden).

Es sollte beachtet werden, dass diese drei Cluster wahrscheinlich zwei unterschiedliche Botnets sind, weil die Nähe zwischen A und B zeigt, dass sie ähnliche Verhaltensmuster an den Tag legen. Hieran kann erkannt werden, wie Täter ihre Botnet-Ressourcen einsetzen, um multitaskingfähig zu werden. So können sie einige Angriffe gleichzeitig beginnen, ohne (normalerweise) zugleich alle Ressourcen, die sie kontrollieren, auf ein einziges Ziel zu richten.

Dieses Mal jedoch haben die Angreifer ihr Ziel im Visier und greifen mit allem an, was sie haben – wenn auch ohne Erfolg. Sogar trotz der zusätzlichen Kraft des größeren Botnet C bleibt das Ziel online, das durch die Maßnahmen von Imperva geschützt ist.