Die Erkennung von verdächtigen Inhalten und Aktivitäten in verschlüsseltem Netzwerkverkehr

Um die genannte Datensammlung zu gewährleisten, wird komplett aufgezeichneter Netzwerkverkehr analysiert. Anschließend werden aus dem Verkehr Metadaten gewonnen, um daraus effektive und aussagekräftige Indikatoren für Verhaltensweisen bis hin zu Angriffen daraus und Vorfälle (‚Incidents‘) gesamtheitlich darzustellen. Diese enthalten sehr reichhaltige Informationen zum Erkennen und Visualisieren eines potenziellen Cyber-Angriffs, auch ohne gesamtheitliche Entschlüsselung des Netzwerkverkehrs zum Gewinn der tatsächlich übertragenen Daten (Dateien). Informationen die protokolliert und analysiert werden sind beispielsweise die folgenden und darüber hinaus natürlich noch wesentlich mehr:

- Benutzernamen

- Anzahl der Nutzer

- Anzahl der Ereignisse inklusive Spitzenwerte

- Dauer der Aufrufe

- Volumina der ausgetauschten Daten

Statt die Tiefe der Netzwerkdaten innerhalb zu Netzwerktunneln zu scannen, arbeitet man mit Metadaten von außen, wenn man so möchte. Dies kann wesentlich effektiver and skalierbarer sein und setzt andere Sicherheitsmechanismen wie die Verschlüsselung nicht außer Kraft. Durch die Untersuchung der Statistiken und der zeitlichen Wahrscheinlichkeit von Ausreißern, mithilfe von maschinellem Lernen und Ansätzen von künstlicher Intelligenz, können wir wichtige Informationen über die Kommunikation von Interessengruppen erfassen.

Wenn es darum geht, gezielte APT-Angriffe zu erkennen, besteht die größte Herausforderung darin, das verwendete Framework zu erkennen. Wobei es leicht zu Fehlalarmen kommen kann! Eine Lösung, welche diese Aufgaben automatisch ausführt, wäre ein echter Fortschritt bei der Erkennung gezielter Angriffe. Zum jetzigen Zeitpunkt ist jedoch nur die menschliche Analyse, die sehr zeit- und ressourcenaufwendig ist, in der Lage, Falschmeldungen (False-Positives) zu erkennen.

C&C-Server (Command & Control) werden sehr zahlreich, wenn nicht immer eingesetzt und stellen einen der wesentlichen Angriffsschritte dar. Vor allem bei der Verwendung der sogenannten Frameworks ‚Cobalt Strike‘ oder ‚Brute Ratel‘.

Ein Hacker beginnt mit der Infektion eines Computers über eine Phishing-E-Mail, Sicherheitslücken in vorhandenen Browser-Plugins oder zuvor infizierte Software. Der Angreifer initiiert die Datenkommunikation auf dem Computer und nutzt ihn dann, um anzugreifen. Er imitiert den legitimen Datenverkehr (durch Änderung der TLS-Header), um sich vor den verschiedenen aktuellen Erkennungsfunktionen zu verstecken, und führt dann die Befehle des C&C-Servers aus.

Auf diese Weise kann er zusätzliche Software herunterladen und installieren, diese zur Verschleierung verwenden oder die ausgetauschten Daten verschlüsseln. Der Täter hat nun die vollständige Kontrolle über das System des Opfers und kann beliebigen weiteren bösartigen Code ausführen, der sich dann auf andere Systeme im Netzwerk übertragen lässt. Auf diese Weise könnte er schrittweise immer weiter (‚Lateral Movement‘) die Kontrolle über das Unternehmensnetzwerk übernehmen.

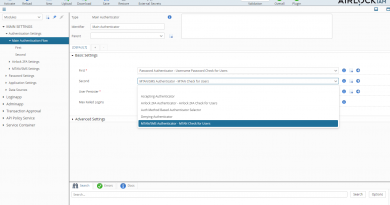

Herkömmliche Sicherheitssysteme tun sich immer schwerer mit der Erkennung solcher Angriffe. Der Einsatz moderner Netzwerk-Analyse-Systeme (NDR = Network Detection & Response), welcher mit ‚Machine Learning‘ und Ansätzen der künstlichen Intelligenz arbeitet, um potenzielle Bedrohungen zu erkennen und entsprechende Warnsignale ausgibt beziehungsweise weitere Schritte zur Cyberabwehr einleitet, ist für Unternehmen damit unabkömmlich.