Test Pulse Policy Secure: Flexible NAC-Lösung für Network Visibility und Zugriffskontrolle

Die Zugriffsregeln

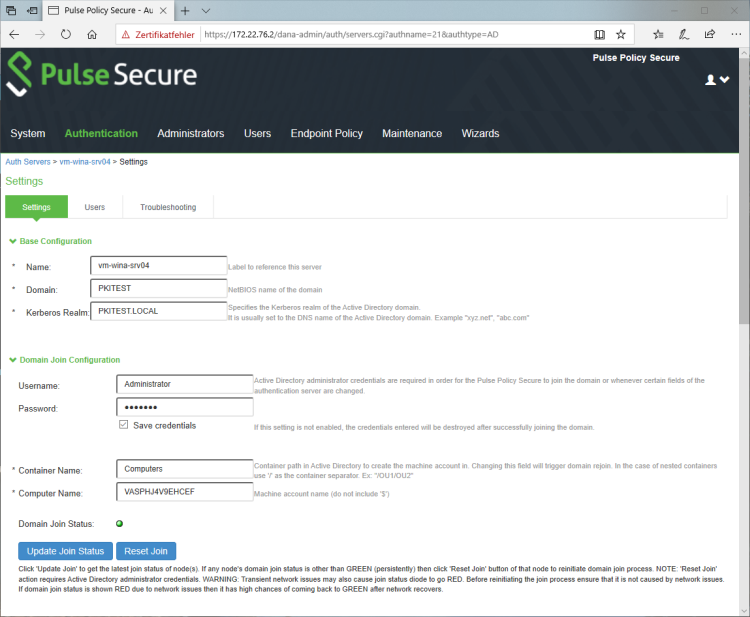

Ein weiterer Assistent hilft den Administratoren dabei, Zugriffs-Policies für die Benutzer anzulegen. Dazu ist es in der Regel zunächst einmal erforderlich, Authentifizierungs-Server zu definieren. Zur Authentifizierung der Benutzer und Geräte unterstützt die PPS-Appliance an dieser Stelle das Microsoft Active Directory und LDAP, wobei LDAP zur Authentifizierung von Geräten auf Basis von MAC-Adressen zum Einsatz kommen sollte. Bei Bedarf besteht aber auch die Möglichkeit, einen lokalen Authentifizierungs-Server aufzusetzen, der mit Benutzerkonten arbeitet, die direkt auf der Appliance gespeichert werden. Im Test entschieden wir uns zu diesem Zeitpunkt für diese Option.

Zur Konfiguration der Zugriffsregeln müssen die zuständigen Mitarbeiter zunächst einmal die URL festlegen, über die sich die Anwender bei der Appliance anmelden können. Danach kommt die Konfiguration des eben genannten Authentifizierungsservers an die Reihe. Anschließend geht es daran, den User Realm und die User Role einzurichten. Der User Realm legt fest, welche Benutzerrollen über welche Authentifizierungs-Server authentifiziert werden. Über die User Roles definiert PulseSecure im Gegensatz dazu Sitzungsparameter wie die Session Settings und die Personalisierungseinstellungen.

Zu Authentifizierung lassen sich unter anderem auch Active Directory-Server nutzen

Zum Schluss legen die zuständigen Mitarbeiter noch fest, ob Browser-Zugriffe für die jeweilige Rolle erlaubt sein sollen und ob das System den Pulse Secure-Client auf den Endpoints installiert. Letzteres ist aber nicht immer zwingend erforderlich, da das System agentenlose Konfigurationen unterstützt. Damit ist die Konfiguration abgeschlossen und die Zugriffsregel geht in Betrieb.

Die Guidance-Einträge

Zusätzlich zu den genannten Assistenten existiert auch noch im Web Interface eine Sammlung von Hilfeseiten namens „Guidance“, die die Anwender Schritt für Schritt durch die Konfiguration der wichtigsten Funktionen der Appliance führt. Sie hilft unter anderem beim Einstellen der Zeitzone, beim Einspielen der Lizenz und der Zertifikate, beim Installieren von Updates, beim Anlegen von Authentifizierungs-Servern für Gastbenutzer und bei der Definition der Authentifizierungs-Realms sowie User Roles. Außerdem lassen sich über die Guidance-Seiten auch noch Role Mappings anlegen, die festlegen, welche Benutzerrollen welche User zugewiesen bekommen, abhängig von ihrem Benutzernamen, ihrem Zertifikat oder einem benutzerdefinierten Ausdruck.

Die Guidance-Einträge helfen zudem beim Sichern der Konfiguration und beim Definieren von Ressource Access Policies, die festlegen, auf welche Ressourcen im Netz – also Anwendungen, Server und so weiter – die Anwender und Gäste zugreifen dürfen. Der Eintrag „Manage Users“ unterstützt die Administratoren schließlich beim Anlegen und Verwalten von Benutzerkonten.

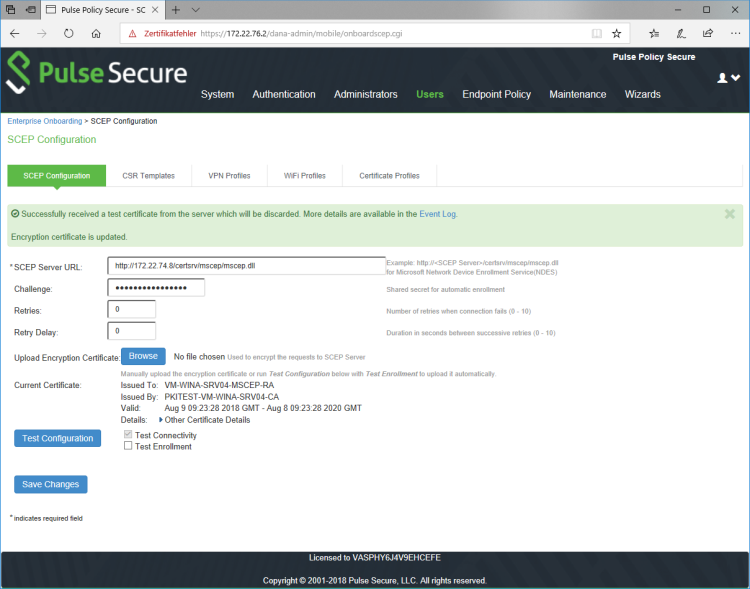

Die Einbindung des SCEP-Servers für die Zertifikatsvergabe beim Enterprise Onboarding

Das Enterprise Onboarding

Kommen wir nun einmal im Detail auf die wichtigsten Funktionen der PPS-Lösung zu sprechen: Über das Enterprise Onboarding lassen sich fremde Geräte, die beispielsweise aufgrund von BYOD-Regelungen im Unternehmensnetz auftauchen, automatisiert so konfigurieren, dass sie auf die Netzwerkumgebung zugreifen können. Konkret sieht das so aus, dass sich der Anwender mit dem neuen Gerät über ein Portal bei der PPS anmeldet und anschließend bei Bedarf Software, wie etwa den PulseSecure-Client, auf seinem Endpoint installieren kann. Sobald dieser Schritt erledigt wurde, erhält das System von der Appliance Konfigurationsdaten für den Verbindungsaufbau via VPN oder Wifi oder, falls erforderlich, auch Zertifikate zur Authentifizierung. Anschließend ist der Benutzer dann dazu in der Lage, die für ihn freigegebenen Unternehmensressourcen zu verwenden, ohne dass die IT-Abteilung für die Konfiguration seines Endgeräts aktiv werden muss.

Das Enterprise Onboarding funktioniert mit Geräten unter Android, iOS, MacOS und Windows, wobei die beiden Apple-Betriebssysteme dazu in der Lage sind, das Onboarding auch ohne die vorherige Installation des PulseSecure-Clients durchzuführen. Im Test verwendeten wir als Clients ein Huawei P9 unter Android 7 und eine Windows 10-Maschine.

Um das Onboarding einzurichten, müssen die zuständigen Mitarbeiter diese Funktion zunächst für die Benutzerrolle aktivieren, die die Anwender, die ihre Devices einbringen dürfen, verwenden. Das geht unter „Users / User Roles / {Name der betroffenen Benutzerrolle} / General / Overview“. Nach dem Aktivieren haben die zuständigen Mitarbeiter Gelegenheit, auszuwählen, ob das System nach dem Benutzer-Login eine Onboarding-Seite anzeigt, über die der Anwender dann das Onboarding starten kann, oder ob das System den PulseSecure-Client automatisch auf MacOS- und Windows-Rechnern einspielen soll. Alternativ gibt es auch die Möglichkeit, eine externe MDM-Lösung für das Onboarding mobiler Geräte einzusetzen. Im Test entschieden wir uns für die erste Option.

Jetzt konnte es daran gehen, das Onboarding selbst einzurichten. Dazu wechseln die Administratoren nach „Users / Enterprise Onboarding“ und haben dort Gelegenheit, einen SCEP-Server in die Konfiguration einzubinden, Templates für Certificate Signing Requests anzulegen und Profile für VPN- beziehungsweise Wifi-Verbindungen sowie Zertifikate zu erzeugen.

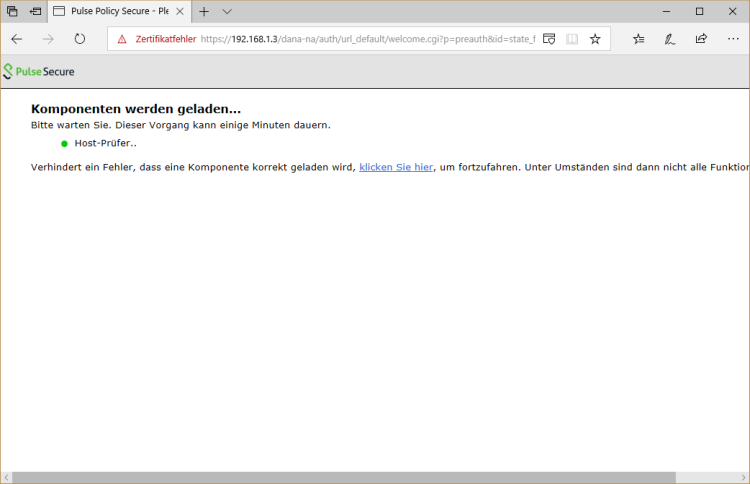

Der Host Checker bei der Arbeit

Der SCEP-Server (Simple Certificate Enrollment Protocol) kommt in Verbindung mit den Certificate-Signing-Request-Templates (CSR) zum Einsatz, um den Endbenutzergeräten anhand der Zertifikatsprofile automatisch jeweils eigene Zertifikate zur Verfügung zu stellen, mit denen sich diese dann im Betrieb bei der PPS-Appliance oder einem Pulse Connect Secure-System (ebenfalls von PulseSecure) authentifizieren können.

Ein SCEP-Server ist übrigens nicht die einzige Möglichkeit, Zertifikate an die Clients zu verteilen. Es existieren auch Optionen, ein globales Zertifikat zu importieren, oder ein CA-Zertifikat zu verwenden. Das globale Zertifikat stellt das Zertifikat der PPS selbst dar. Die Verwendung von CA-Zertifikaten kann beispielsweise Sinn ergeben, wenn es um den Einsatz in Wifi-Profilen geht. Im Test verwendeten wir die Konfiguration mit dem SCEP-Server. Dazu gaben wir im Wesentlichen seine URL und das Zugriffspasswort an und luden ein CSR-Template hoch, das wir zuvor über das PPS-Web-Interface erzeugt hatten. Anschließend war die Verbindung aktiv und wir konnten die Zertifikate zur Authentifizierung nutzen.

Im nächsten Schritt erzeugten wir noch ein VPN-Profil, über das die Anwender Zugriff auf unsere Ressourcen erhielten. Dazu mussten wir lediglich einen Namen vergeben, sagen ob das Profil für Android- oder iOS-Clients Gültigkeit haben sollte und den VPN-Gateway angeben. Im Test war das unsere PPS-Appliance. Zum Schluss legten wir noch fest, welcher Realm, welche Benutzerrolle und welcher Username zum Einsatz kamen und wählten die Authentifizierungsmethode (Zertifikate) aus. Anstelle der Zertifikate ist auch eine Passwort-Authentifizierung möglich, über die sich die Benutzer im Betrieb selbst beim VPN anmelden können. Das gestaltet sich zwar nicht so komfortabel, erspart den Administratoren aber die Arbeit mit der Zertifikats-Konfiguration.

Nachdem wir die genannten Schritte durchgeführt hatten, konnten wir uns mit unseren Test-Clients bei dem Benutzer-Portal anmelden und das Onboarding durchführen. Die ganze Konfiguration der genannten Funktion nahm im Test weniger als zehn Minuten in Anspruch und hinterließ bei uns einen sehr guten Eindruck.