Certifi-gate – Neue Statistiken, in the Wild-Exploit und Problembehebung

Autor/Redakteur: Michael Shaulov, Head of Mobility Product Management bei Check Point Software Technologies/gg

Im Rahmen der Black Hat USA 2015 gab das Check Point-Forschungsteam vor zwei Wochen die Certifi-gate-Schwachstelle öffentlich bekannt. Das Team stellte auch eine Scanner-App zur Verfügung, die Geräte auf Schwachstellen prüft und Nutzern die Möglichkeit bietet, Scan-Ergebnisse mit Check Point zu teilen. Das Forscherteam verwendete die Daten aus den Scans, um mehr Einblick in die Gefährdungslage, die Problembehebung und neu identifizierte Exploits von Certifi-gate bieten.

Überblick

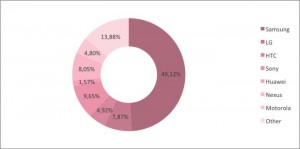

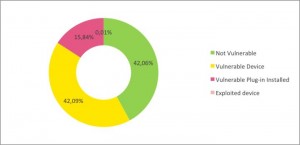

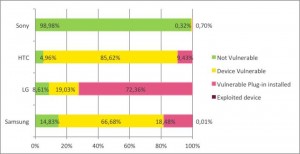

Die Certifi-gate Scanner-App verzeichnet bei Google Play knapp 100.000 Downloads und Check Point hat von Endnutzern bisher über 30.000 anonyme Scan-Ergebnisse erhalten. Dadurch war man in der Lage, die Gefährdungen nach unterschiedlichen Geräten, Herstellern und Anbietern von Mobile Remote Support Tools (mRST) aufzuschlüsseln. Nutzer sind dabei drei primären Gefahren ausgesetzt:

- Beeinträchtigtes Gerät: Das Gerät ist von einer Certifi-gate-Schwachstelle betroffen, ein ungeschütztes mRST-Plug-in ist installiert und eine Drittanbieter-Anwendung nutzt den Plug-in aus, um erweiterten Zugriff auf das Gerät und seine sensiblen Ressourcen zu erlangen (das heißt den Bildschirm oder das Keyboard, und so weiter).

- Gefährdetes Plug-in installiert: Das Gerät ist von der Certifi-gate-Schwachstelle betroffen und ein verwundbares mRST-Plug-in ist auf dem Gerät installiert. Jede bösartige Anwendung kann das installierte Plug-in ausnutzen und die volle Kontrolle über das Gerät übernehmen.

- Gefährdetes Gerät erkannt: Das Gerät ist von der Certifi-gate-Schwachstelle betroffen. Eine bösartige Anwendung muss ein verwundbares Plug-in installieren, bevor der Exploit fortgesetzt werden kann.

Recordable Activator – In-The-Wild Certifi-gate-Exploit

Die untersuchten Certifi-gate-Scans deuteten auf mehrere Geräte mit einer installierten App hin, die Sicherheitslücken ausnutzt. Recordable Activator, eine App, die von Invisibility Ltd., einem Unternehmen mit Sitz in Großbritannien, entwickelt wurde, und die auf Google Play zwischen 100.000 und 500.000 Downloads erzielt, hat die Certifi-gate-Schwachstelle erfolgreich ausgenutzt. Dabei hat sie das Android-Berechtigungsmodell umgangen und den Plug-in von TeamViewer genutzt, um auf Systemebene auf Ressourcen zuzugreifen und den Geräte-Bildschirm zu erfassen. Die gründliche Analyse der App zeigt die ungewöhnlichen Merkmale der Certifi-gate-Schwachstelle auf.

Recordable Activator – Überblick

Eine Teilkomponente in einem Mehrkomponenten-Dienstprogramm, “EASY Screen Recorder NO ROOT” genannt, soll Nutzern dabei helfen, den Gerätebildschirm zu erfassen. Auf Google Play wird es folgendermaßen beschrieben:

Recordable ist die einfache Art, qualitativ hochwertige Bildschirmaufnahmen auf Android zu erzeugen…

- Einfach zu installieren und benutzerfreundlich

- Kein Root erforderlich

Android hindert gewöhnliche Nicht-System-Apps daran, mit der Funktion der Bildschirmerfassung zu interagieren, da dies erhebliche Risiken für die Sicherheit und den Datenschutz mit sich bringt. Daher steht diese Funktion normalerweise nur vertrauenswürdigen Apps auf Systemebene oder Apps auf gerooteten Geräten zur Verfügung.

Um diese Funktion zur Verfügung zu haben, installieren “EASY Screen Recorder NO ROOT” und seine Teilkomponente “Recordable Activator” auf Abruf eine gefährdete Version des TeamViewer Plug-ins. Da das Plug-in von verschiedenen Geräteherstellern signiert ist, wird es von Android als vertrauenswürdig erachtet und erhält Berechtigungen auf Systemebene. Von dieser Stelle aus nutzt “Recordable Activator” die Authentifizierungsschwachstelle und verbindet sich mit dem Plug-in, um den Gerätebildschirm zu erfassen.