Blick in den Abgrund: Die Botnet-Landschaft als sozialer Graph

In der Nähe kann man auch den Cluster C.2 erkennen. Diese Geräte verhalten sich gerade genauso wie der benachbarte Cluster C, aber an diesem spezifischen Angriff nimmt es nicht teil.

Der Grund dafür ist wahrscheinlich, dass die Schadsoftware entfernt wurde, entweder vom Besitzer des Gerätes oder anderen Angreifern, die alle bereits vorhandene Schadsoftware entfernt haben, nachdem sie ihre eigenen Hintertüren installiert hatten.

Die Nahansicht kann solche Geschichten eines einzigen Angriffes enthüllen. Erneut wird darauf hingewiesen, dass das Bild in hoher Auflösung erforscht werden sollte, denn so können die Hintergrundgeschichten tausender angreifender Geräte aufgedeckt werden, die sich in den Pixeln finden.

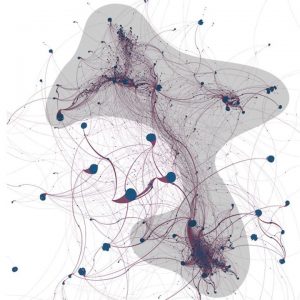

Jetzt wird das Bild verkleinert, um drei deutlich verschiedene Arten von Angriffsszenarien zu betrachten. Jedes ist dabei mit einem anderen Angreifer-Archetypen verbunden.

- Botnets zum Mieten: Schwarm in einer Hacker-Cloud

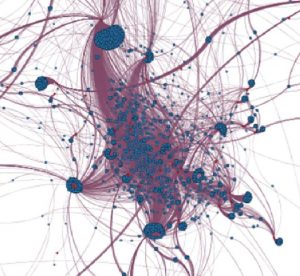

Es ist auf den ersten Blick ersichtlich, dass die Botnet-Landschaft extrem chaotisch ist. Vergrößert man ein größeres Aktivitätszentrum, offenbart sich eine scheinbar ungeordnete Umwelt – ganz anders, als die zusammenhängenden Cluster aus dem obigen Beispiel.

Dieser einem Pentagramm ähnelnder Fleck ist eigentlich eine visuelle Repräsentation eines riesigen Clusters aus kompromittierten Geräten. Einige Individuen nutzen es zum Angriff auf Ziele, die in keiner Verbindung zu dem Netz stehen.

Die lose Anordnung dieser Geräte zeigt auf, dass sie sich in ihrem Verhalten teilweise unterscheiden. Dieses Phänomen kann auch beobachtet werden, wenn man eingehend die sich überschneidenden Angriffsflüsse betrachtet. Das deutet darauf hin, dass einige Betreiber die Angriffe direkt hinter den Kulissen steuern.

Es könnten entweder Botnets sein, die von verschiedenen „Abonnenten“ gemietet werden können, oder von mehreren Angreifern kompromittierte Geräte. Letzteres war der Fall bei vielen betroffenen Überwachungskameras. Am wahrscheinlichsten ist allerdings eine Mischung aus beidem.

Die meisten DDoS-Landschaften sehen folgendermaßen aus: Ein Botnet mit mehreren Besitzern – eine riesige Hacker-Cloud, die aus gehackten Geräten besteht. Zum einen werden sie von einigen Angreifern ausgenutzt, während sie zum anderen auch unter dem Deckmantel des Stresstests verkauft werden. Wenn man erneut auf das Originalbild schaut, kann man erkennen, dass die Botnets mit vielen Besitzern das Rückgrat jeglicher DDoS-Aktivität sind.

In dem vorigen Bericht über die Bedrohungslage von DDoS führte Imperva an, dass über 80 Prozent der Angriffe gegen die Kunden des Unternehmens von gemieteten Botnets ausgehen. Dieses Bild kontextualisiert diese Zahlen und ihre Bedeutung.

- „DDoS-Profis“ fädeln eine organisierte Offensive ein

Aber was ist mit den großen Aktivitätszentren außerhalb dieser Hacker-Clouds? Einige könnten vielleicht auch Botnets sein, die vermietet werden und nur bei einem einzigen Angriff im untersuchten Zeitraum genutzt wurden. Andere Botnets sind jedoch Eigentum professioneller Täter. Diese Angreifer sind imstande, ihre eigenen Botnets aufzubauen und instand zu halten, ohne sie mit anderen zu teilen.

Die Formen oben, die an Tränen erinnern, sind hochgradig organisierte Botnets, die von ähnlich organisierten Cyberkriminellen genutzt werden. Die sehr homogenen Verhaltensmuster dieser Geräte werden hier durch die Nähe zueinander dargestellt. Daraus kann gefolgert werden, dass der Angriffsfluss von einem einzigen Individuum gesteuert wird.