Möglichkeiten zur Bekämpfung von Bedrohungen durch Social Engineering, die auf Rechenzentren abzielen

Die Top-Bedrohungen für Rechenzentren

Was sind nun die drei wichtigsten Bedrohungen durch Social Engineering, vor denen sich die Mitarbeiter von Rechenzentren am meisten hüten müssen, und wie lassen sie sich vermeiden?

- Bösartige Makros: Bösartige Makros sind der Versuch von Cyber-Kriminellen, Social Engineering zusammen mit bösartigen Word-Makros für Angriffe zu nutzen. Social Engineering bedeutet, dass Cyber-Kriminelle bestimmte Informationen verwenden, um ein Opfer dazu zu bringen, etwas Bestimmtes zu tun. Bei einem Angriff mit einem bösartigen Makro könnte ein Angreifer eine bestimmte Person in einem Rechenzentrum anschreiben und die E-Mail so anpassen, dass sie dem persönlichen oder beruflichen Leben des Opfers entspricht. Dies führt dazu, dass das Opfer denkt, die E-Mail komme von einer vertrauenswürdigen Quelle. Dies erhöht die Chancen, dass es die Mail öffnet und Links und Anhänge anklickt. Doch in den meisten Fällen enthält der Link oder Anhang bösartige Makros und infiziert den Computer des Benutzers mit Malware oder installiert eine Backdoor, so dass der Angreifer einen Einstiegspunkt in das Netzwerk des Rechenzentrums erhält und weitere Angriffe durchführen kann.

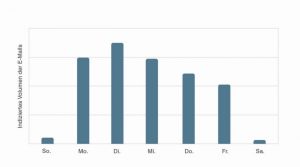

In dem von Proofpoint kürzlich veröffentlichten „Der Faktor Mensch“-Bericht wurde deutlich, dass Angreifer heute lieber auf die Ausnutzung menschlicher Schwächen vertrauen als Angriffe unter Nutzung von technischen Exploits durchzuführen. Der Grund dafür ist, dass einfach jeder klickt. Der Bericht zeigt auch, dass die Angreifer ihre E-Mail- und Social-Media-Kampagnen mittlerweile auf die Zeiten ausrichten, in denen die Mitarbeiter durch andere legitime Nutzungen dieser Anwendungen am meisten abgelenkt sind. Bösartige E-Mail-Nachrichten werden beispielsweise zu Beginn des Geschäftstages (09:00 bis 10:00 Uhr) verschickt, während Social-Media-Spam zu den Spitzenzeiten für legitime Social-Media-Aktivitäten auftritt.

Mitarbeiter von Rechenzentren sollten dies im Hinterkopf behalten und immer besonders wachsam sein, wenn sie E-Mails von unbekannten Absendern öffnen, vor allem während der Stoßzeiten und wenn sie von Mobilgeräten auf E-Mails zugreifen. Angreifer führen vor einem Angriff Untersuchungen durch, um ein Verständnis dafür zu entwickeln, welche E-Mails am ehesten durch das Sicherheits-Netz schlüpfen und wann die beste Zeit ist, um sie zu versenden. - Anmeldedaten-Phishing: Eine andere Technik, durch die Mitarbeiter von Rechenzentren besonders gefährdet sind, ist das Anmeldedaten-Phishing oder Credential Phishing. Dabei zielt ein Angreifer auf eine wichtige Person in einer Organisation, die Zugang zu wertvollen Anmeldeinformationen wie Benutzernamen und Passwörter für wichtige Systeme oder nützliche Dienste hat, und überlistet diese dahingehend, dass sie ihm gewissermaßen den „Hausschlüssel“ übergibt.

Der Bericht „Der Faktor Mensch“ von Proofpoint untersucht auch das Anmeldedaten-Phishing und kommt zu dem Schluss, dass diese Angriffe in mittelgroßen Kampagnen recht häufig sind. URLs mit Links zu Phishing-Seiten zum Diebstahl von Anmeldeinformationen sind fast dreimal häufiger als Links zu Seiten, die Malware hosten. Bei einer E-Mail-Phishing-Kampagne verschickt der Angreifer Links zu Webseiten, die so aufgebaut sind, dass sie die Mitarbeiter dazu verleiten, ihre Logins und andere persönliche Informationen anzugeben. Im Prinzip übernimmt das Opfer selbst die Arbeit von Keyloggern, Datendiebstahlssoftware und anderer automatisierter Malware, die in früheren Kampagnen verwendet worden wären, um diese Informationen zu stehlen. - Hochstapler-E-Mails: Eine andere Angriffstechnik gegen Mitarbeiter von Rechenzentren wird „CEO-Betrug“ genannt. Dabei verschickt ein Angreifer eine E-Mail, in der er vorgibt, der Geschäftsführer oder jemand aus dem Management zu sein, und einen Angestellten auffordert, eine dringende Überweisung vorzunehmen. Nach Angaben des FBI haben Angreifer mit betrügerischen E-Mails in den letzten zwei Jahren mehr als zwei Milliarden Dollar gestohlen, was deutlich zeigt, wie gefährlich diese Bedrohung ist.

Erkenntnisse aus Proofpoints „Faktor Mensch“ Bericht zeigen, dass die Angreifer für diese Betrugsform in der Regel ein hohes Maß an Hintergrundforschung betreiben. Bei diesen E-Mails ist der Absender gefälscht, damit es so aussieht, als stammen sie vom Geschäftsführer, vom Finanzvorstand oder einer anderen Führungskraft; sie enthalten nur selten Links oder Anhänge; und sie fordern den Empfänger dringend dazu auf, Geld auf ein Konto zu überweisen, das in der Regel das des Angreifers ist. Die Überweisungen enden im Allgemeinen bei Banken in Übersee, und das Unternehmen verliert im Ergebnis viel Geld. Mitarbeiter von Rechenzentren sind zweifellos ein Ziel für Hochstapler-E-Mails. Mitarbeiter sollten niemals Überweisungen tätigen, bevor sie die E-Mail und den Absender mit 100 prozentiger Sicherheit überprüft haben.