Bitdefender GravityZone Business Security im Test: Sicherheit für das ganze Unternehmensetz

Jetzt aber zurück zu “explorer.exe”. Dieser Prozess hatte auch mit “rufus-installer.exe” zu tun und diese Datei enthielt die Malware “Gen:Variant.MSILHeracles.55382”. Deswegen wurde die fragwürdige Datei in die Quarantäne verschoben. Das Diagramm visualisiert also auf anschauliche Weise, wie die einzelnen Faktoren zusammenhängen und welche Aktionen durchgeführt wurden.

Die Ereignisanzeige umfasst im Gegensatz dazu eine Liste, in der die einzelnen Aktionen nacheinander aufgeführt sind. Diese umfasst Verbindungsaufnahmen, das Schreiben von Registry-Einträgen, Schreibvorgänge bei Dateien, Aktionen bei denen Dateinamen umbenannt wurden (beispielsweise mit Änderung der Dateinamenserweiterung) und vieles mehr. Hier lassen sich folglich tiefgehende Analysen anstellen, die durch umfassende Filterfunktionen unterstützt werden.

Ein weiteres Beispiel: Ransomware

Neben dem Reiter “Gefundene Bedrohungen” haben die IT-Mitarbeiter Zugriff auf die “Endpunktvorfälle”. Diese umfassen Einträge, die bearbeitet werden müssen. Spielen wir hier an dieser Stelle einmal beispielhaft durch, wie ein laufender Ransomware-Angriff im Web-Interface präsentiert würde. Damit so etwas in der Praxis auch an dieser Stelle erscheint, müssen die Verantwortlichen allerdings eine unbekannte Ransomware verwenden oder GravityZone zuerst in einen Monitoring-only-Modus versetzen, da das System den Angriff sonst sofort unterbinden würde.

Nun aber zum Beispiel: Geht auf einem Rechner im Netz eine E-Mail mit einer Word-Datei mit Makros, die schädliche Aktionen durchführen, als Anhang ein und öffnet ein Anwender diese, so werden diese Makros logischerweise aktiv. GravityZone stellt nun die ablaufenden Aktionen wieder in der zuvor geschilderten Form als Diagramm und Ereignisanzeige dar. Über das Diagramm könnte man beispielsweise sehen, dass die Makros eine Powershell aufgerufen haben, die wiederum zu Einsatz kam, um von einer dubiosen Webseite eine Datei namens “acro32.exe” herunterzuladen. Diese wiederum eignete sich nicht für das Anzeigen von PDF-Dateien, sondern verschlüsselte auf dem Endpoint diverse Excel-Files. Ein solcher Angriff wird allerdings – wie bereits gesagt – nur dann bis zum letzten Schritt durchlaufen und dementsprechend geloggt werden, wenn die Administratoren die Bitdefender-Software zu Testzwecken im Reporting-Modus betreiben. Ansonsten würden die Makros bereits zu Beginn der Aktion gestoppt und der ganze Vorgang wäre abgeschlossen und unter “Gefundene Bedrohungen” einsortiert worden.

Die zur Verfügung stehenden Gegenmaßnahmen

Hat ein Administrator mit einem Angriff zu tun, den GravityZone nicht alleine beseitigen kann, so gibt es die Option, die betroffene Maschine zu isolieren, über das Patch-Management-Modul Patches einzuspielen oder über eine Remote Shell auf das System zuzugreifen um das Problem zu lösen. Außerdem gibt es auch die Möglichkeit, verdächtige Dateien, wie das eben genannte Word-Dokument in die Bitdefender-Sandbox oder zu Virustotal hochzuladen und dort überprüfen zu lassen. Alternativ können die Verantwortlichen auch per Klick auf Google nach dem Hash der Datei suchen. Zusätzlich sind die IT-Mitarbeiter auch dazu in der Lage, die Datei manuell in Quarantäne zu schicken oder sie zu einer Blockliste hinzuzufügen. Diese Blockliste arbeitet mit Datei-Hashes und blockiert die Datei auf allen Rechnern, die zu der Umgebung gehören.

Es gibt übrigens noch eine Option, um herauszufinden, ob sich eine Malware im Netz verbreitet hat: Dazu können die zuständigen Mitarbeiter aus der Diagrammübersicht den Hash der Schaddatei kopieren und diesen dann in der Netzwerkübersicht auf beliebigen Rechnern im Netz suchen. Dazu steht extra eine Aufgabe namens “Nach IOCs suchen” (Indicator of Compromise) zur Verfügung. Auf die gleiche Art und Weise lassen sich auch Suchen nach Datei- und Prozessnamen, Registrierungsschlüsseln und Ähnlichem erstellen.

Von EDR zu XDR

Der dritte Reiter unter „Vorfälle“ nennt sich “Erweiterte Vorfälle” und umfasst Ereignisse, die sich auf mehrere Rechner im Netz beziehen, beispielsweise durch laterale Bewegungen. Ein solcher Vorfall könnte beispielsweise wieder mit einer E-Mail beginnen, die auf einem Rechner ankommt. Danach könnte der Urheber der in der Mail vorhandenen Malware einen Exploit benutzen, um Zugriff auf einen Domänencontroller zu erhalten und anschließend mittels Brute-Force-Angriff die Zugangsdaten eines Benutzers stehlen. Daraufhin wäre er dann in der Lage, mit Hilfe der Powershell Daten auf Systeme im Internet hochzuladen und so kritische Informationen abzugreifen. Eine Zusammenfassung eines solchen Vorgangs mit den wichtigsten Schritten findet sich im Konfigurations-Interface in der Übersicht des zum jeweiligen Ereignis gehörenden Eintrags.

Weitergehende Informationen stellt GravityZone wieder in der bekannten Diagrammanzeige dar. Diese ist sehr detailliert und zeigt genau, welcher User wann die eingehende E-Mail erhalten hat, auf welchen Rechnern Login-Vorgänge stattgefunden haben, und so weiter. Um die Übersichtlichkeit zu verbessen, lässt sich diese Anzeige auch einschränken, so dass das System beispielsweise nur laterale Bewegungen darstellt. Damit das alles funktioniert, reichen allerdings die Security-Werkzeuge auf den Endpoints nicht aus, es müssen weitere Sensoren aktiviert werden, beispielsweise zum Überwachen der Mail-Server, um zu erkennen, welche Mail der Ursprung des Vorfalls war. Außerdem muss auch der Active-Directory-Sensor laufen, der im Auge behält, wer sich wann auf welchem Rechner angemeldet hat.

Um den laufenden Angriff abzuwehren, stehen den Administratoren dann wieder verschiedene Aktionen zur Verfügung, wie zum Beispiel das Isolieren von Rechnern, das Zurücksetzen von Zugangsdaten und das Löschen von E-Mails.

Die Überwachung von Exchange-Servern

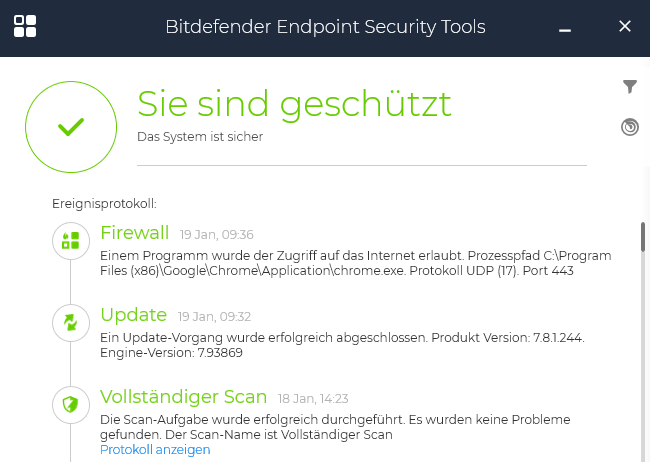

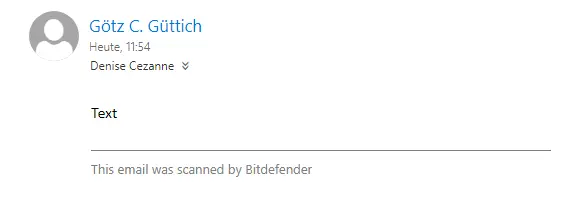

Gehen wir zum Abschluss des Tests noch kurz auf die Funktion zum Überwachen von Exchange-Servern ein. Wie bereits angesprochen, müssen die Administratoren dieses Feature bereits bei der Konfiguration des Setup-Pakets aktivieren und die Endpoint Security Tools dann mit dieser aktivierten Funktion auf dem Exchange Server einspielen.

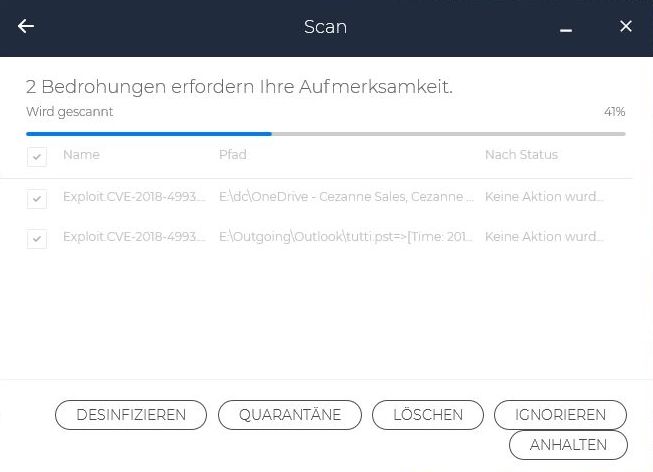

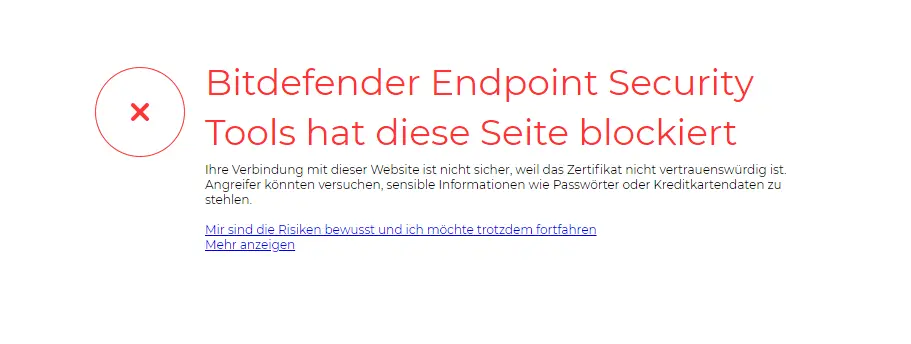

Die Konfiguration der Funktion erfolgt dann über die Richtlinien unter “Exchange-Schutz”. Hier geben die Verantwortlichen an, wie lang das System Dateien in der Quarantäne vorhält und aktivieren den Spoofing-Schutz. Außerdem lassen sich Malware-Filter setzen, die festlegen, ob die Scans für aus- oder eingehende Mails (oder beides) durchgeführt werden, welche Dateitypen zu scannen sind (Anwendungen, bestimmte Endungen und so weiter) und welche Aktionen GravityZone durchführen soll (Desinfizieren, Löschen, Quarantäne und Ähnliches). Auch hier gibt es wieder die Option, alternative Aktionen zu definieren, die ablaufen, wenn die eigentliche Aktion nicht funktioniert.

Abgesehen davon gehören noch Antispam-Regeln zum Leistungsumfang des Exchange-Schutzes. Bei den entsprechenden Einstellungen geben die Administratoren an, bestimmte Inhalte zu filtern (kyrillisch, asiatisch, sexuell, etc.) und legen unter anderem auch fest, wie aggressiv die Funktion arbeiten soll (aggressiv, normal oder tolerant). An Aktionen gibt es dann die Möglichkeiten “zustellen”, “im Betreff markieren”, “umleiten”, “ablehnen” und “Quarantäne”.

Zu guter Letzt bietet der Exchange-Schutz noch eine Inhaltssteuerung und eine Anhangsfilterung an. Erstere ermöglicht es, bestimmte Betreffs und Nachrichteninhalte zu filtern und die betroffenen Mails dann abzulehnen, zuzustellen und so weiter. Mit letzterer sind Administratoren dazu in der Lage, Anhänge nach Kriterien wie “ausführbare Dateien”, “Bilder”, Multimedia”, “Archive”, “Tabellenkalkulationsdatei”, “Präsentationen” und “Dokumente” zu filtern. Bei Bedarf lassen sich für die Filterfunktion auch benutzerdefinierte Endungen angeben. Darüber hinaus steht auch eine “Erkennung des echten Dateityps” anhand von Signaturen zur Verfügung, damit die Anwender den Filter nicht einfach durch das Ändern der Dateiendung umgehen können. Es ist auch möglich, gefundene Archive direkt zu scannen. Erkennen die Filter ungewünschte Inhalte, kommen auch hier wieder Aktionen wie “Löschen”, “Zustellen”, “Quarantäne” und so weiter zum Einsatz. Im Test funktionierten die Exchange-Schutzfunktionen einwandfrei.

Zusammenfassung und Fazit

Bitdefender bietet mit GravityZone Business Security Enterprise eine Lösung an, die IT-Administratoren dabei hilft, einen vollständigen Einblick in den Sicherheitsstatus ihrer Netzwerke zu erhalten. Das System ist nicht nur dazu in der Lage, einen Großteil der Sicherheitsvorfälle selbst zu lösen, sondern gibt den IT-Verantwortlichen auch umfassende Informationen in die Hand, die klären, was genau wann wie und wo geschehen ist. Darüber hinaus existiert auch eine große Auswahl an Gegenmaßnahmen, mit denen die zuständigen Mitarbeiter Angriffe abwehren können.

Das System ist genau an die jeweiligen Anforderungen anpassbar. So besteht beispielsweise die Möglichkeit, die Endpoint Security Tools dank ihres modularen Aufbaus so zu gestalten, dass sie exakt die Funktionen mitbringen, die auf den jeweiligen Endpoint-Typen erforderlich sind. Aber auch das Dashboard im Konfigurations-Interface der Lösung kann speziell an die Bedürfnisse der IT-Abteilung angepasst werden, so dass es immer die Daten präsentiert, die im jeweiligen Unternehmensnetz am wichtigsten sind.

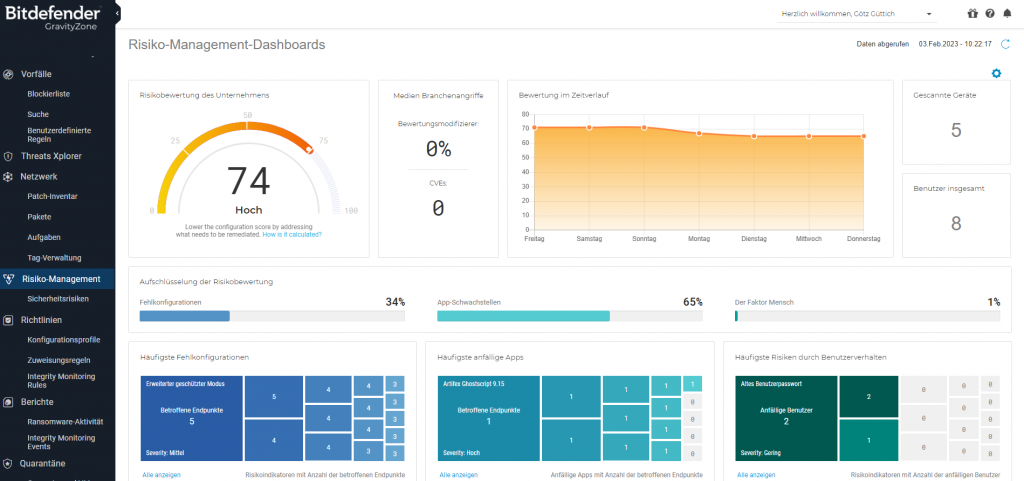

Der Funktionsumfang von GravityZone ist sehr groß, so dass wir in diesem Test nicht auf alle Features der Lösung eingehen konnten. So existiert beispielsweise eine „Executive Summary“, die eine Darstellung des Sicherheitsstatus bietet, die auch für Nichtspezialisten geeignet ist. Zu den weiteren Funktionen, die von Interesse sind, gehört zudem ein Risikomanagement, das die Konfiguration der Rechner im Netz, die App-Schwachstellen, das Verhalten der Nutzer und Ähnliches analysiert und Vorschläge dazu macht, wie sich das Sicherheitsniveau verbessern lässt. Unter dem Strich ist GravityZone eine extrem leistungsfähige Lösung mit vielen sinnvollen Funktionen. Wir verleihen der Lösung deshalb das Attribut „IT-Testlab Tested and Recommended“.

Dieser Beitrag ist auch als PDF verfügbar:

Anmerkung:

Wir haben diesen Test im Auftrag des Herstellers durchgeführt. Der Bericht wurde davon nicht beeinflusst und bleibt neutral und unabhängig, ohne Vorgaben Dritter. Diese Offenlegung dient der Transparenz.