Automatisierung von Netzwerk und Sicherheit durch KI-Anwendungen

Autor/Redakteur: Thomas Maxeiner, Regional Sales Executive bei Palo Alto Networks/gg

Sicherheitsteams müssen ihre Denkweise in Richtung umfassender Automatisierung umstellen. KI und Automatisierung beschleunigen die Erkennung, was letztendlich zu mehr Sicherheit führt. Das Security Operations Center (SOC) ist dabei der Ausgangspunkt für den effektiven Einsatz von KI, um die heutige Bedrohungslage bewältigen zu können.

Für Unternehmen, die seit mehreren Jahren ein SOC betreiben, stellt sich die Frage: Wie können sie noch mehr Wert schaffen und von der Investition profitieren? Angesichts zunehmender Cyberbedrohungen werden SOCs immer ressourcenintensiver. Die Suche nach hochqualifizierten Sicherheitsanalysten wird durch den chronischen Fachkräftemangel in der IT – und speziell IT-Sicherheit – zugleich immer schwieriger. In der Zwischenzeit agieren die Angreifer immer versierter und anspruchsvoller. Für Unternehmen bedeutet dies, dass sie verstärkt auf Automatisierung setzen müssen, um die Leistung ihrer SOCs zu verbessern.

SOCs haben ihren Ursprung in Networking Operation Centers (NOCs), die auch für die IT-Sicherheitsüberwachung im Unternehmen zuständig waren. Zeitgleich sind weitere funktionsspezifische Gruppen wie Computer Emergency Response Teams (CERTs) für die Reaktion auf Sicherheitsvorfälle und forensische Untersuchungen sowie Cyber Defense Centers (CDCs) für die Analyse und Bewertung von Bedrohungen entstanden. In den heutigen SOCs verbringen Analysten viel Zeit mit der Behandlung bekannter Bedrohungen – und zu wenig mit der Suche nach neuen Bedrohungen und der Abwehr gezielter Angriffe. Mittels intelligenter Automatisierung der sich wiederholenden Aufgaben können SOC-Analysten Zeit gewinnen, um die Cybersicherheit auf intelligentere Weise anzugehen.

Es gibt drei Stufen von Bedrohungen, denen SOCs typischerweise begegnen. Am einfachsten zu bewältigen sind die bekannten Bedrohungen wie Malware, Würmer und Viren, für die es Patches gibt, um sie abzuwehren. Dann folgen die etwas anspruchsvolleren Malware- und Zero-Day-Angriffe, die immer häufiger werden. Das SOC kann diese ohne allzu große Schwierigkeiten verhindern, indem es sich an Best-Practice-Richtlinien hält. Auf der anderen Seite des Spektrums befinden sich besonders ausgefeilte Bedrohungen. Dies sind gezielte Angriffe, bei denen kriminelle Gruppen oder von feindlich gesinnten Staaten engagierte Gruppen aufwendige Angriffe über mehrere Wochen oder Monate durchführen. Auf die Abwehr dieser gezielten Angriffe sollte der Schwerpunkt eines SOC liegen.

Herausforderungen für SOCs

SOC-Analysten gehen mit Bedrohungen um, indem sie die in einem Playbook dargestellten Prozesse verfolgen. Sie werden dabei über die Schritte informiert, die sie durchführen müssen, um einen Angriff zu stoppen. Dies kann ganz mechanisch erfolgen. Die Analysten durchlaufen dabei die gleichen vier oder fünf Schritte, ohne zwischen einfachen und schweren Angriffen zu unterscheiden. Dies liegt an den großen Mengen an Bedrohungsinformationen aus automatisierten Präventionsfunktionen wie Firewalls und Endpunktschutz-Programmen, die es zu verarbeiten gilt. Wenn diese Präventionsprogramme laufen, produzieren sie eine Vielzahl von Bedrohungsdaten aus dem gesamten Netzwerk, die es manuell zu analysieren gilt. SOCs können sich daher schnell von der Vielzahl der zu verarbeitenden Warnmeldungen überfordert sehen.

Ein gezielter Angriff erfolgt oft in mehreren Phasen und könnte mit einer Speer-Phishing-Kampagne beginnen. Das bedeutet, dass die Angreifer Mails von einer bekannten Adresse senden, um einen Benutzer dazu zu bringen, auf einen Link zu klicken und Malware herunterzuladen. Diese E-Mails werden verwendet, um sich Zugang zu einem Netzwerk zu verschaffen und auszukundschaften, bevor ein länger anhaltender Angriff stattfindet. Ein SOC-Analyst befolgt typischerweise die gleichen Playbook-Regeln, um dies zu beheben, wie bei weniger anspruchsvollen Angriffen. Besser ist es, die einfachen Prozesse zu automatisieren und mehr Zeit mit den anspruchsvollen Aufgaben der gezielten Angriffe und der Bedrohungssuche zu verbringen.

Die Kurzschlussreaktion der meisten Unternehmen besteht darin, immer mehr Analysten in das SOC aufzunehmen, um sich mit der wachsenden Anzahl von Warnungen auseinanderzusetzen. Eine effektivere Möglichkeit, mit dieser Datenüberlastung umzugehen, besteht jedoch darin, alle diese Präventionsprogramme zusammenzufassen, sodass die Daten in einem zentralen Dashboard zusammenlaufen. Dadurch werden die Bedrohungen zentral in diejenigen eingeteilt, die einfach zu handhaben sind – und von automatisierten Systemen bewältigt werden können – und solche, die menschliche Eingriffe erfordern.

SOC der nächsten Generation

Low-Level-Bedrohungen lassen sich gut automatisieren durch die Abbildung der im SOC-Playbook beschriebenen Prozesse. Wenn ein Sicherheitsanbieter beispielsweise eine Cyberbedrohung für ein großes Finanzberatungsunternehmen entdeckt, sendet er in der Regel eine Warnmeldung an ähnlich große Unternehmen der Branche. Nach Erhalt der Benachrichtigung durchsuchen deren SOC-Analysten ihre Netzwerke, um Dateien mit ähnlichen Merkmalen wie bei der Bedrohung zu finden. Wenn sie solche Dateien finden, können sie das Problem lösen, wahrscheinlich mit einem Patch.

Bei einem SOC der nächsten Generation erfolgt diese Bedrohungsaufklärung automatisiert. Ein Sicherheitsanbieter, der eine mögliche Bedrohung entdeckt, sendet die Informationen an das SOC des Kundenunternehmens. Das SOC scannt automatisch das Netzwerk des Unternehmens, um zu sehen, ob die betreffende Datei in das System gelangt ist. Wenn es eine Infektion mit der Datei identifiziert, nimmt es das betroffene Gerät aus dem Netzwerk, benachrichtigt den SOC-Analysten und öffnet ein Ticket, um diese Bedrohung zu bearbeiten. Dies alles sollte innerhalb von Sekunden nach der Entdeckung geschehen, und nicht erst in den Stunden, die ein herkömmliches SOC hierfür benötigt. Bei einem zeitgemäßen SOC sollte das Team von der Fließbandarbeit auf niedriger Ebene befreit werden, um sich auf die Überwachung von Bedrohungen zu konzentrieren, bevor sie auftreten. So gelingt es, gezielte Angriffe schneller zu identifizieren und zu bewältigen.

Ein modernes SOC nutzt Sicherheitsservices zur Bedrohungserkennung und Reaktion auf Bedrohungen (Incident Response). Sicherheitsfunktionen wie Bedrohungsanalyse (Threat Intelligence), Bedrohungsverfolgung (Threat Hunting), SIEM-Tools (Security Information and Event Management) und Tools zur Analyse von Aktivitäten im Netzwerk. Unterstützende Lösungen für Governance und Compliance sind ebenfalls im Einsatz.

Gleichzeitig sehen sich Organisationen mit steigenden operativen Kosten konfrontiert. Palo Alto Networks Cortex XSIAM als technologisch integrierte und konsolidierte SOC-Plattform kann diese signifikant reduzieren und bessere Sicherheitsergebnisse erreichen.

Dynamische Bedrohungslandschaft erfordert ganzheitlichen Ansatz

In der heutigen, dynamischen Bedrohungslandschaft kommen herkömmliche Ansätze der Cybersicherheit an ihre Grenzen. Die Angriffsvektoren in IT-, IoT-, OT- und mobilen Umgebungen sind kaum noch überschaubar, dazu gesellen sich Insiderbedrohungen und gezielte Angriffe auf kritische Anlagen. Gefragt ist daher ein ganzheitlicher Ansatz, der alle sicherheitsrelevanten Teams und Umgebungen umfasst. Die bisherige Aufteilung der Sicherheitsaufgaben hat zu Silostrukturen geführt, mit schlecht oder gar nicht integrierten punktuellen Tools und Lösungen. Ebenso mangelte es an der Integration und Zusammenarbeit von Teams und Abteilungen. Die Datenflut aus verschiedenen Quellen macht Sicherheitsanalysten zu schaffen, während sie nach verwertbaren Informationen suchen.

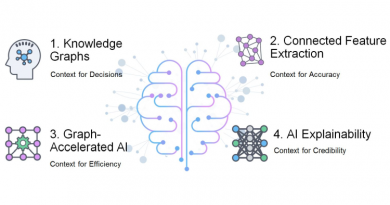

Eine zeitgemäße integrierte SOC-Plattform macht sich maschinelle Intelligenz und Automatisierung zunutze, um die Sicherheit deutlich zu verbessern und das manuelle SecOps-Modell zu modernisieren. Eine solche Lösung verwandelt die Telemetrie einer weit verbreiteten Infrastruktur in eine intelligente Datengrundlage, um mithilfe von KI-basierter Analyse die Reaktion auf Bedrohungen erheblich zu beschleunigen. So gelingt es Unternehmen, der heutigen Bedrohungslandschaft einen Schritt voraus zu sein.