Data-Governance-Programm für schwierige Zeiten

Ein mehrstufiger Ansatz erlaubt es, das Data-Governance-Programm nicht nur zu definieren und zu entwickeln, sondern auch, es zu pflegen und zu optimieren. In der ersten Phase, der sogenannten Discovery-Phase, werden zunächst unterschiedliche Aspekte festgelegt. Dazu zählen unter anderem die Ermittlung einschlägiger Gesetze und Vorschriften, die für das Unternehmen gelten, die Definition der eigenen Datenschutzstrategie auf der Grundlage von Datenlebenszyklen und die Identifizierung der Benutzer mit dem höchsten Risiko. Auch die Erfassung des digitalen Fußabdrucks der Organisation, die Etablierung eines globalen Inventars und die Indexierung der Daten sind Teil der ersten Phase.

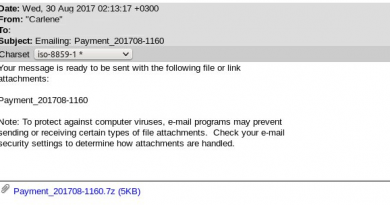

Die zweite Phase (Detection-Phase) ist geprägt von der Entwicklung der Kontrollmöglichkeiten. Hierzu wird ein Kontext aller Benutzeraktivitäten, -absichten und -zugriffe erstellt, gefährdete Konten und von Phishing betroffene Benutzer identifiziert und sensible beziehungsweise regulierte Daten klassifiziert. Außerdem werden in diesem Schritt Maßnahmen ergriffen, die zur Nachverfolgung von Vorfällen und zur Sammlung sowie Erfassung von Daten unterschiedlichster Quellen von Nutzen sind.

In der letzten Phase (Enforcement-Phase) geht es schließlich um die Durchsetzung umfassender Kontrollen. Dazu zählt, Daten von nicht vertrauenswürdigen Speicherorten zu entfernen, einen sicheren und konformen Datenaustausch mit Drittanbietern zu gewährleisten und den Schutz von Datengrenzen durchzusetzen. Aber auch die Implementierung einer umfassenden Überwachung der Einhaltung von Vorschriften gehört zu dieser Phase.

Indem sie diese Phasen in kleinere, umsetzbare Schritte aufteilen, schaffen die Verantwortlichen einen programmatischen Ansatz, der dem Unternehmen hilft, Daten auf Grundlage der größten Risiken zu schützen und die beste Investitionsrendite zu erzielen. Es ist wichtig, die Wirksamkeit eines solchen Programms kontinuierlich zu überprüfen und zu optimieren. Insbesondere, weil die IT-Umgebungen einer Organisation sich dynamisch gestalten und auch die Taktiken von Angreifern sich ständig ändern.

Der Faktor Mensch

Wenngleich sich die Rahmenbedingungen für Unternehmen schnell verändern, bleibt der Mensch der zentrale Faktor für die Datensicherheit. Laut dem Data Breach Investigations Report von Verizon sind Menschen an 82 Prozent der Datenpannen beteiligt. Von Phishing und gestohlenen Anmeldeinformationen bis hin zu menschlichem Versagen stellen Mitarbeiter und andere Insider das größte Risiko für Unternehmen dar.

Cyberkriminelle werden auch weiterhin kreative Wege finden, um Zugriff auf Daten zu erlangen und diese zu stehlen, um finanziellen Profit aus ihren illegalen Taten zu schlagen. Der Schutz von Daten in einer Welt, in der es Cyberkriminelle vor allem auf den Faktor Mensch abgesehen haben, erfordert eine Data-Governance-Strategie, die ebenfalls auf den Menschen ausgerichtet ist. Wer also ein umfassendes und robustes Framework für das eigene Data-Governance-Programm schafft, das den Menschen in den Mittelpunkt rückt, ist besser für kommende Herausforderungen gerüstet.