Im Test: Pulse One von PulseSecure – Zentral verwaltete Umgebung für sichere Zugriffe

Autor: Dr. Götz Güttich

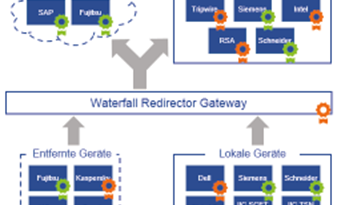

Mit Pulse One bietet PulseSecure eine zentrale Management-Konsole für seine Zugriffssicherheitsprodukte an. Im Test nahmen wir die Funktionalität dieser Lösung in Verbindung mit diversen virtuellen Appliances des gleichen Herstellers unter die Lupe. Dabei kamen sowohl Pulse Connect Secure- (PCS), als auch Pulse Policy Secure-Appliances (PPS) zum Einsatz. Die Pulse Connect Secure-Lösungen stellen ein VPN für den sicheren Zugriff auf Unternehmensressourcen bereit, während die Pulse Policy Secure-Appliances das Netz mit Hilfe von Network Access Control-Funktionen (NAC) absichern.

Der gesamte Test steht auch als PDF-Datei zur Verfügung:

Pulse One stellt einen zentralen Punkt zum Verwalten der PulseSecure-Zugriffslösungen bereit. Damit haben Administratoren die Möglichkeit, ihre Endpoints und Appliances über eine einheitliche Oberfläche zu managen, die Konfigurationen und Regeln der verbundenen Sicherheits-Appliances automatisch zu aktualisieren und ein einheitliches Compliance-Reporting zu nutzen. Darüber hinaus wurden auch Enterprise Mobility Management-Funktionen (EMM) für Android- und iOS-Geräte in die Lösung integriert.

Pulse One steht sowohl als Software-as-a-Service, als auch als physikalische oder virtuelle Appliance zur Verfügung. Eine Vielzahl von APIs und Konnektoren sorgen dafür, dass sich externe Systeme, wie beispielsweise das Microsoft Active Directory problemlos einbinden lassen. Ein Audit Logging-Feature protokolliert die Änderungen, die Administratoren an der Konfiguration vorgenommen haben, so dass immer klar ist, was für Aktionen wann durchgeführt wurden. Außerdem steht auch noch eine Monitoring-Funktion zur Verfügung, die die Systemaktivitäten im Auge behält.

Die Pulse One-Konsole wurde mit einer rollenbasierten Zugriffskontrolle (RBAC) gestaltet, damit verschiedene Administratoren problemlos unterschiedliche Aufgaben wie beispielsweise das Verwalten von Zugriffs-Policies, das Sicherstellen der Endpoint Compliance oder auch das Updaten der verwendeten Appliances durchführen können. Es stehen in diesem Zusammenhang Administratorrollen vom „Super Admin“ bis zum „Read Only Admin“ zur Verfügung. Die Rollen lassen sich unter den selbstdefinierten Roles auf Feature- und View-Basis anpassen.

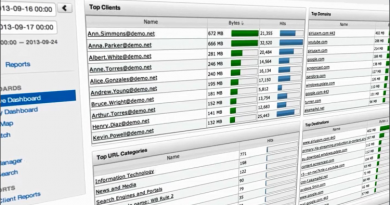

Um die genannten Aufgaben durchführen zu können, kombiniert Pulse One unterschiedliche Verwaltungswerkzeuge in einer einzigen Konsole. Dashboards mit Drill-Down-Funktionen bringen den nötigen Überblick und das gruppenbasierte Management sorgt dafür, dass Software Updates, Regeländerungen und ähnliches an zuvor definierte Gerätegruppen ausgebracht werden können. Administratoren sind also nicht mehr dazu gezwungen, ihre Konfigurationen nach und nach auf einzelnen Geräten anzupassen und sich dazu auf jedem Device einzeln einzuloggen.

Der Test

Für unseren Test wählten wir die Cloud-basierte Variante, erzeugten für diese einen Account und fügten diesem Account die virtuellen Appliances von PulseSecure hinzu, die bei uns on-premise aktiv waren. Danach verwalteten wir diese Produkte über die zentrale Konsole, machten uns mit dem Funktionsumfang des Management-Werkzeugs vertraut und untersuchten, wie die tägliche Arbeit mit der Lösung ablief.

Der Fokus dieses Tests liegt auf den Funktionen zur Verwaltung der Appliances. Ein zweiter Test wird sich in einigen Tagen mit den Enterprise Mobility Management-Features (EMM) befassen, die ebenfalls zu Pulse One gehören und Pulse Workspace heißen.

Inbetriebnahme

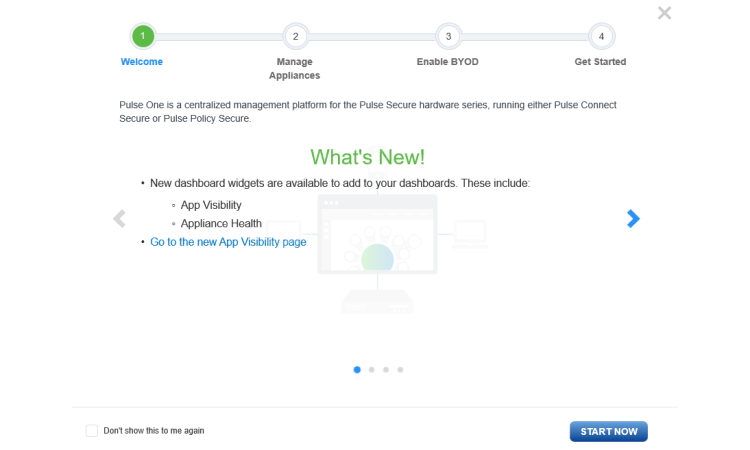

Um eine Pulse One-Domäne anzulegen, müssen die zuständigen Mitarbeiter lediglich auf die Webseite https://www.pulsesecure.net/trynow/pulse-one-short-form-demo/?source wechseln und dort ihren Namen, ihre E-Mail-Adresse und Informationen zu ihrem Unternehmen hinterlegen. Sie erhalten danach eine E-Mail, über den sie ihr Zugriffspasswort definieren können. Sobald das erledigt ist, muss nur noch das License Agreement akzeptiert werden, danach startet der Willkommensassistent.

Dieser zeigt an, was es Neues gibt und bietet einen ersten Überblick über den Funktionsumfang von Pulse One. Danach kann es dann daran gehen, die PCS- und PPS-Appliances in das System zu integrieren.

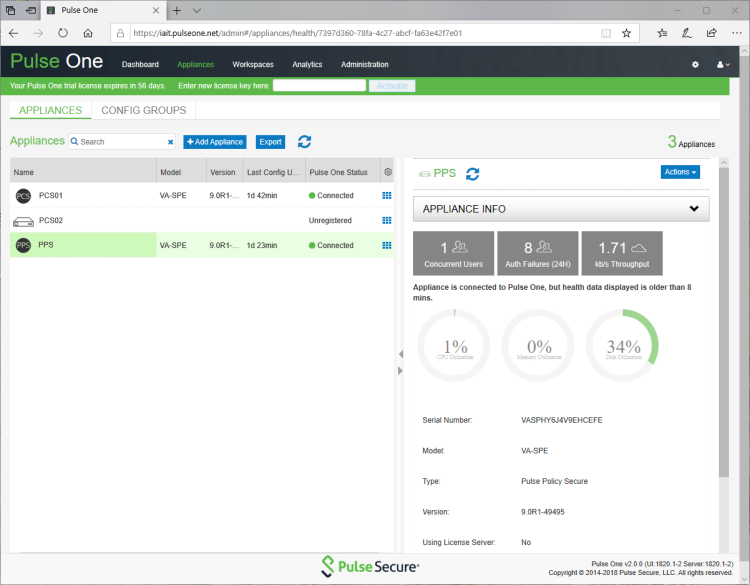

Das Hinzufügen der zu verwalteten Appliances

Um nun unsere Test-Appliances zu Pulse One hinzuzufügen, wechselten wir nach „Appliances / Appliances“ und klickten dort auf „Add Appliance“. Daraufhin mussten wir der neuen Appliance einen Namen geben. Anschließend teilte uns das System einen Registration Host und einen Registration Code mit, den wir dann in der Pulse One-Configuration im Web-Interface der Appliance eintrugen. Danach meldete sich die Appliance bei Pulse One an und lud ihre Konfiguration hoch. Diese Schritte wiederholten wir mit allen bei uns im Netz vorhandenen Appliances, danach war das System einsatzbereit.

Die Konfigurationsgruppen

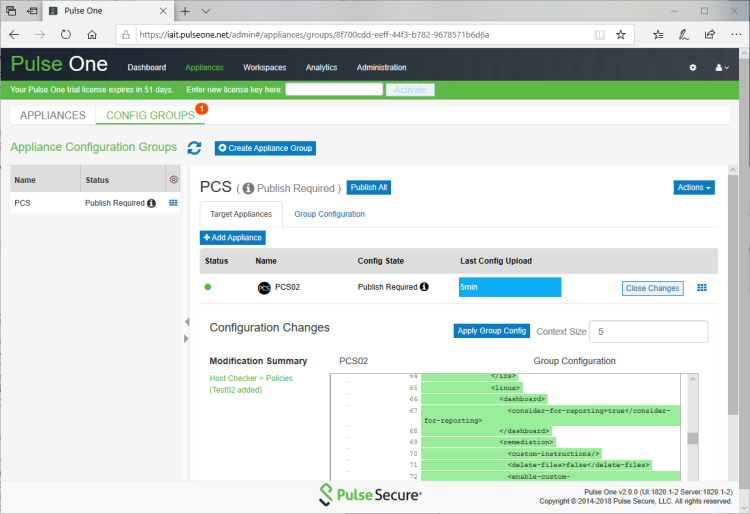

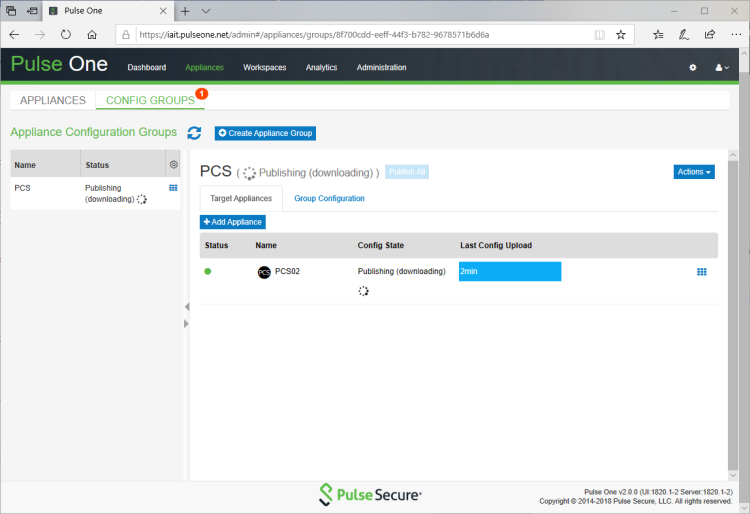

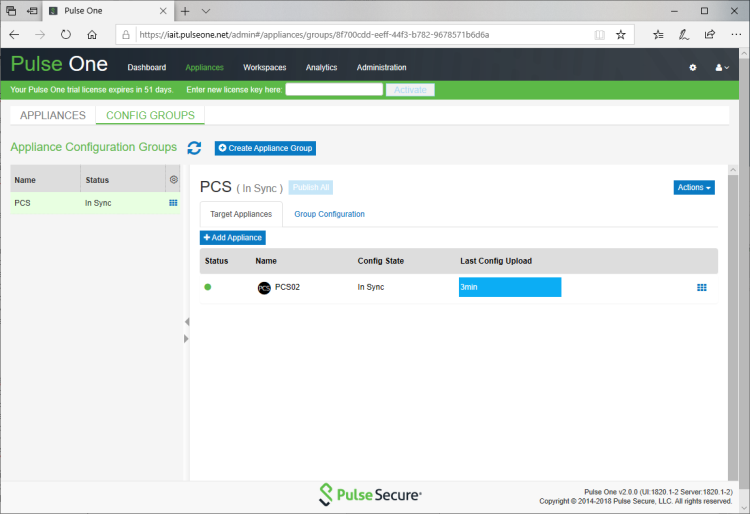

Nachdem wir die Produkte eingebunden hatten, die wir über Pulse One verwalten konnten, machten wir uns im nächsten Schritt daran, eine Konfigurationsgruppe zu erstellen. Der Sinn einer solchen Gruppe liegt darin, eine Master Appliance zu definieren, die als Konfigurationsvorlage für alle anderen Appliances in der Gruppe gilt. Man kann sich in einer Konfigurationsgruppe die Unterschiede der verschiedenen aktiven Konfigurationen anzeigen lassen und im laufenden Betrieb die Konfiguration der Master Appliance auf die anderen Appliances synchronisieren.

Alle Konfigurationsänderungen finden dann im Betrieb immer nur auf der Master Appliance statt. Nehmen IT-Mitarbeiter auf einer der sekundären Appliances Änderungen vor, so zeigt das System diese an und der Administrator erhält die Option, diese Änderungen zurückzunehmen. Damit das Ganze funktioniert, müssen alle Appliances in der Gruppe mit der gleichen Software-Version arbeiten und vom gleichen Typ (also PCS oder PPS) sein.

Um die Gruppe anzulegen, mussten wir im Test lediglich nach „Appliances / Config Groups“ wechseln, dort den Befehl „Create Appliance Group“ selektieren und den dann erscheinenden Wizard abarbeiten. Dieser fragt zunächst nach dem Namen der Gruppe und einer Beschreibung. Dann möchte er wissen, welche Appliance die Master Appliance ist, dabei besteht auch die Option, ein Produkt als Master für mehrere Gruppen anzugeben.