Im Test: NCP Secure Enterprise Solution – Zentral verwaltetes VPN mit starken Clients

Autor: Dr. Götz Güttich

Mit der Secure Enterprise Solution bietet NCP eine leistungsfähige Remote Access VPN-Lösung, die sich von einer zentralen Stelle aus verwalten lässt. Das Produkt eignet sich gleichermaßen für den Einsatz bei Unternehmen und Service Providern (Cloud-Lösung). Umfassende Automatisierungsfunktionen sorgen dafür, dass für Administratoren im laufenden Betrieb wenig Arbeit entsteht. Wir haben uns die Lösung im Testlabor genau angeschaut und dabei einen besonderen Schwerpunkt auf die Arbeit mit den Client-Komponenten für Windows und Android sowie das zentrale Management-Interface gelegt.

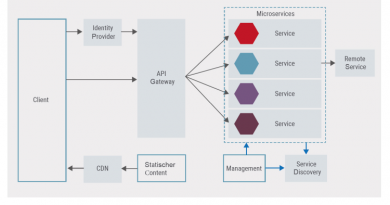

Bei der Secure Enterprise Solution von NCP handelt es sich um eine zentral verwaltete VPN-Lösung, die sich vor allem an Institutionen mit vielen mobilen Anwendern richtet. Das Produkt besteht aus mehreren Komponenten: Zunächst einmal den VPN-Clients mit Personal Firewall, dann dem zentralen Management-System und schließlich den VPN-Gateways.

Die VPN-Clients stehen für Android, Linux, MacOS X, Windows und Windows CE beziehungsweise Windows Mobile zur Verfügung und sind standardkonform. Das bedeutet, sie lassen sich mit allen VPN-Gateways nutzen, die nicht auf proprietäre Technologien setzen, nicht nur mit dem Gateway von NCP. Kommen sie im Rahmen einer NCP Secure Enterprise Solution-Installation zum Einsatz, so können die Administratoren die Konfiguration der Clients über die zentrale Managementkonsole durchführen und die Konfigurationsdateien anschließend über das Netz verteilen. Das betrifft nicht nur die VPN-Einstellungen sondern auch die Settings der integrierten Personal Firewall.

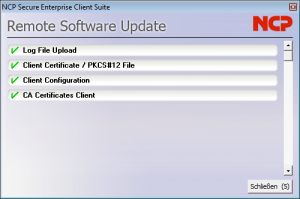

Das zentrale Management-System dient aber nicht nur zum Verteilen der Konfigurationen, sondern auch zur Verwaltung der gesamten VPN-Infrastruktur. Gleichzeitig hilft es den Administratoren dabei, die Einhaltung der Sicherheitsrichtlinien zu überwachen, neue Software-Versionen auszurollen und die Benutzer, Lizenzen und Zertifikate zu verwalten. Umfangreiche Automatisierungsmaßnahmen mit Skripts sparen im Betrieb Arbeitszeit und unnötige Kosten. Die VPN-Gateways übernehmen als dritte Komponente schließlich die Abwicklung des Fernzugriffs auf das Unternehmensnetz.

Der Test

Im Test installierten wir zunächst die Management-Umgebung der NCP Secure Enterprise Solution und fügten unserem Netz einen Gateway hinzu. Anschließend führten wir die Erstkonfiguration des Systems durch und verbanden Clients unter Windows, Android, iOS und Windows Phone mit unserer Installation. Danach überprüften wir, wie die tägliche Arbeit mit dem VPN aus Benutzersicht aussieht und warfen zum Schluss noch einen Blick auf die zentrale Verwaltungskonsole des Produkts.

Die Konfiguration der Verbindungen

Bevor wir uns im Detail mit dem Funktionsumfang der Secure Enterprise Solution von NCP befassen, ergibt es Sinn, einmal kurz auf die Verbindungskonfigurationen einzugehen, die alle Daten enthalten, die die Clients benötigen, um mit dem VPN in Kontakt zu treten. Üblicherweise legen die Administratoren die Client-Konfigurationen – wie eben angesprochen – mit Hilfe der Verwaltungsoberfläche an einer zentralen Stelle an und verteilen sie anschließend an die Rechner der Mitarbeiter.

Wenn die zuständigen IT-Mitarbeiter eine Client-Konfiguration erzeugen möchten, so geben sie ihr zuerst einen Namen und haben dann Gelegeneheit, unter „Optionen“ die einzubindenden Module zu selektieren. Dabei stehen der „Dialer für die Internet-Einwahl“, „WLAN“, „EAP“, „Firewall“ und „VPN“ zur Auswahl.

Anschließend legen sie unter „Berechtigungen“ die Benutzerrechte fest. So können die Anwender – wenn es ihnen erlaubt wird – beispielsweise eigene Profile anlegen, Zertifikatskonfigurationen hinzufügen und die WLAN-Konfiguration vornehmen.

Unter „WLAN“ geben die IT-Mitarbeiter vor, ob das WLAN durch den NCP Secure Client verwaltet wird und ob der Client die Anwender auf offene Netze hinweisen soll. Die Verbindungsoptionen ermöglichen es im Gegensatz dazu, die Kosten für Verbindungen über verschiedene Medien im Auge zu behalten. Dazu gehören unter anderem ISDN, Modem, DSL und GPRS/UMTS/LTE, letztere auch mit Roaming. An gleicher Stelle besteht auch die Möglichkeit, externe Anwendungen hinzuzufügen, die das System nach dem Verbindungsaufbau automatisch startet. Die übrigen Konfigurationspunkte innerhalb der Konfigurationseinstellungen befassen sich mit dem Logon, den EAP-Settings und den Einstellungen für Hotspots mit den erlaubten Ports, Timeouts und ähnlichem.

Jeder Client-Konfiguration lassen sich im laufenden Betrieb mehrere Profile zuweisen. Diese regeln, mit welchem Tunnel-Endpunkt die Verbindung aufgebaut werden soll, welches Protokoll dabei zum Einsatz kommt, ob Seamless Roaming Verwendung findet und wie die Authentisierung abläuft. Außerdem definieren die zuständigen IT-Mitarbeiter über die Profile auch die IPSec-Richtlinien und legen die zu verwendenden Zertifikate beziehungsweise den Pre-Shared-Key fest. Darüber hinaus gehören auch die Adressen der DNS-Server, die Art des Verbindungsaufbaus (manuell oder automatisch) und ähnliches mit zur Profilkonfiguration. Auf diese Weise ist es möglich, den Benutzern für unterschiedliche Situationen auch unterschiedliche Verbindungsoptionen zur Verfügung zu stellen. Die Zertifikate, die Firewall-Einstellungen und ähnliches schließen die Client-Konfiguration ab.