Next-Generation Firewall-Appliances im Fokus: Ein Grundstein der Netzwerksicherheit

Port Forwarding

Das obengenannte Beispiel mit den von außen zu Wartungszwecken erlaubten SSH-Zugriffen zeigt, dass es auch wichtig ist, dass die NGFW-Appliance die von außen kommenden Datenübertragungen an das richtige Gerät im LAN oder besser der DMZ weiterleiten kann. Dazu lassen sich so genannte Port Forwarding-Regeln einsetzen, die beispielsweise definieren, dass das System sämtlichen eingehenden Datenverkehr über den SSH-Port 22 an einen bestimmten Linux-Server weiterleitet, der von einem externen Dienstleister remote gewartet wird. Solche Regeln sind sehr nützlich, stellen aber auch ein gewisses Sicherheitsrisiko dar und sollten deswegen immer nur aktiv sein, wenn sie auch wirklich benötigt werden.

Würde ein Unternehmen etwa den im obigen Beispiel genannten Linux-Server irgendwann außer Dienst stellen, das Deaktivieren des Port Forwardings vergessen und später die gleiche interne IP-Adresse für ein anderes Gerät verwenden, so wäre dieses über Port 22 aus dem Internet erreichbar, ohne dass davon im Unternehmen jemand weiß. Port Forwarding-Regeln spielen übrigens nur dann eine Rolle, wenn es darum geht, per NAT ans Internet angeschlossene Geräte über IPv4 von extern aus zu erreichen. Kommt IPv6 zum Einsatz, so können die Verantwortlichen alle Devices im Netz über ihre dedizierten IPv6-Adressen von außen ansprechen, falls die Firewall-Konfiguration des zulässt.

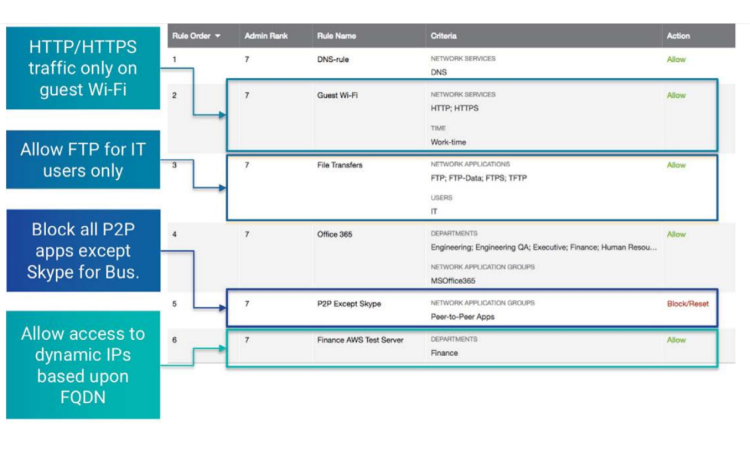

Anwendungsüberwachung auf Layer 7

So wichtig eine Paketfilter-Firewall auch ist, so reicht sie heutzutage doch schon lange nicht mehr aus, um ein befriedigendes Sicherheitsniveau zu garantieren. Ein großer Teil der modernen Applikationen läuft jetzt nämlich über die HTTP- und HTTPS-Ports 80 und 443. Diese sind deswegen in wohl jeder Firewall offen. Da sie aber nicht mehr nur zum Surfen im Web zum Einsatz kommen, sondern auch zum Übertragen von Daten über soziale Netze, Messenger, Web-Mailer und vieles mehr, können Angreifer Datenübertragungen über diese Ports nutzen, um Netze anzugreifen und Malware zu verteilen.

Hier kommt eine Application Firewall auf Layer 7 des OSI-Schichtenmodells zum Einsatz. Diese ermöglicht es der NGFW-Appliance, die übertragenen Anwendungen genau zu analysieren, Malware aus den Datenströmen auszufiltern und nur die Anwendungen zuzulassen, die in dem jeweiligen Umfeld erwünscht sind. Üblicherweise arbeitet eine solche Firewall als Proxy. Das bedeutet, sie terminiert den Datenverkehr in beide Richtungen, anstatt die Pakete einfach durchzureichen. Das versetzt sie dazu in die Lage, neben den Verkehrsdaten wie Quelle und Ziel auch die Inhalte der einzelnen Pakete zu analysieren und nur die Daten durchzulassen, die über zuvor definierte Policies erlaubt wurden.

Bei der Konfiguration der dazugehörigen Regeln sollten die Administratoren auch hier wieder zunächst die Policies anlegen und dann in einem Monitoring-Modus laufen lassen, bevor sie sie „scharf“ schalten, um unnötige Ausfälle von für die Arbeit erforderlichen Anwendungen zu vermeiden.

VPNs

Wie oben bereits angesprochen, verfügen die meisten Unternehmen über entfernte Niederlassungen und externe Mitarbeiter, die von außen Zugriff auf die Ressourcen des Unternehmensnetzwerks benötigen, damit sie ihre Arbeit effizient erledigen können. Oft ergibt es auch Sinn, Dienstleistern und Lieferanten zumindest teilweise Zugriff auf die Unternehmensdaten einzuräumen. Für diese Szenarien sind Virtual Private Networks (VPNs) unverzichtbar, die verschlüsselte Tunnel zwischen den Außenstellen und dem LAN realisieren, über die die Externen genauso auf das Netz zugreifen, wie wenn sie sich vor Ort befinden würden. Da es sinnvoll ist, diese Funktionalität an der Nahtstelle zwischen LAN und WAN zu implementieren, verfügen moderne NGFW-Appliances praktisch ausnahmslos über diese Funktionalität.

Web-Filter

Auch die Web-Filter hatten wir oben schon kurz angesprochen. Sie versetzen die Administratoren in die Lage, den Zugriff auf bestimmte Web-Seiten zu unterbinden, entweder weil sie für die tägliche Arbeit nicht relevant oder sogar kontraproduktiv sind, oder weil sie Malware verteilen könnten. Neben manuell erstellten Black- und White-Lists gibt es an dieser Stelle auch vorgefertigte Filterlisten, die unter anderem zum Einsatz kommen können, um Webseiten auszublenden, die sich mit bestimmten Kategorien wie „Alkohol“ oder „Glücksspiel“ befassen.

Da diese Listen ständig aktualisiert werden müssen, sind sie üblicherweise als Abonnement verfügbar und müssen folglich jedes Jahr neu gebucht und bezahlt werden.

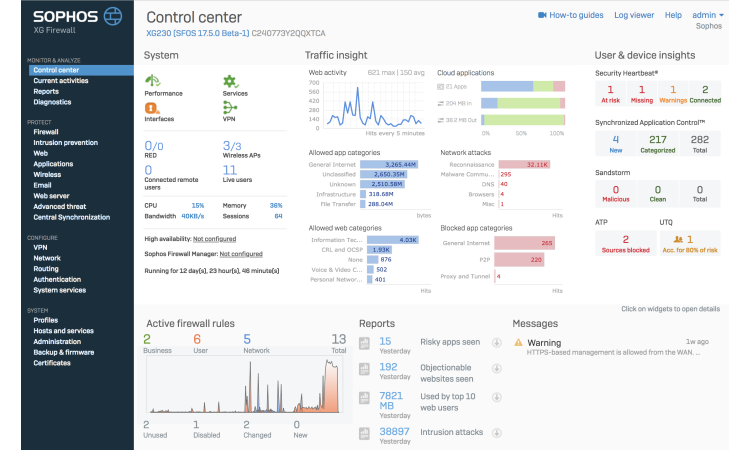

Intrusion Prevention

Ebenfalls von großer Bedeutung für die Sicherheit des Unternehmensnetzwerks ist eine leistungsfähige Intrusion Detection- beziehungsweise Intrusion Prevention-Funktionalität. Diese untersucht den Netzwerkverkehr auf verdächtige Muster, ungewöhnliche Aktivitäten und andere Ereignisse, die auf Angriffe und Sicherheitsverletzungen hinweisen.

Intrusion Detection Systeme (IDS) melden solche Vorfälle lediglich, während Intrusion Prevention Systeme (IPS) gleichzeitig auch versuchen, Gegenmaßnahmen zu ergreifen, beispielsweise durch das automatische Aktivieren einer Firewall-Regel, die die verdächtigen Aktionen blockiert. Normalerweise definieren die zuständigen Mitarbeiter bei der Konfiguration eines IDS/IPS einen Normalzustand, in dem sich das Netz während der Arbeit üblicherweise befindet und richten das IDS/IPS anschließend so ein, dass es Alarm schlägt, wenn dieser Normalzustand verlassen wird, unter anderem durch das Ansteigen des Datenvolumens, ungewöhnliche Verbindungsversuche zu ungewöhnlichen Zeiten und ähnliches.

Gateway-Antivirus und Spam-Filter

Viele moderne NGFW-Appliances verfügen noch über weitere Funktionen, wie beispielsweise eine Antivirus-Software, die direkt auf der Appliance läuft. Dort untersucht sie unter anderem Web-Inhalte, E-Mails und andere Datenübertragungen mit Hilfe von Virenscan-Engines und unterbindet Malware-Übertragungen. Manche Lösungen sind sogar dazu in der Lage, die Analyse des POP-, IMAP- und SNMP-Verkehrs zu nutzen, um Spam auszufiltern. Auch diese Features stehen üblicherweise auf Abonnement-Basis zur Verfügung.

Fazit

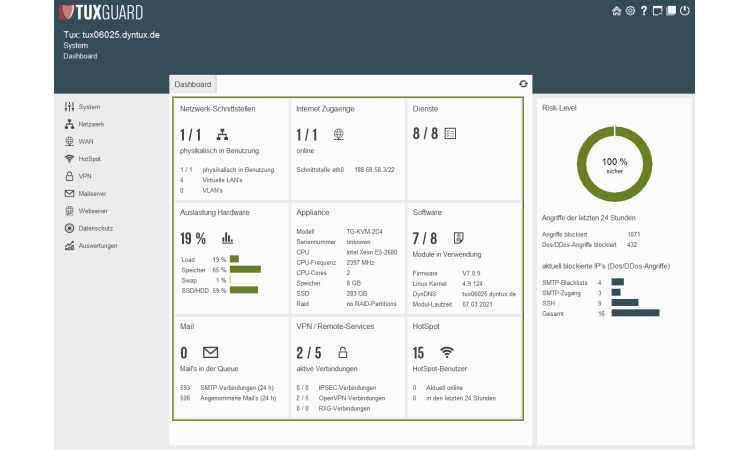

Moderne NGFW-Appliances sind Multitalente mit einem sehr großen Funktionsumfang. Während viele Features – wie beispielsweise die Firewall-Funktionalitäten, das IDS oder auch VPN-Verbindungen – von praktisch allen Anbietern auf dem Markt bereitgestellt werden, kommen andere Funktionen nur bei bestimmten Produkten vor. Dazu gehören auch Dinge, die in diesem Artikel gar keinen Platz gefunden haben, wie etwa Network Access Control (NAC), Traffic Shaping und diverse Authentifizierungsfunktionen (etwa über Captive Portals oder mit Radius sowie TACACS+). Das gleiche gilt für die Absicherung von Wireless-Verbindungen oder auch einen DoS- und DDoS-Schutz. Hier müssen die Administratoren im Vorfeld klären, was sie genau benötigen. Das gleiche gilt auch für die Überwachung und das Reporting.

Dr. Götz Güttich ist Chefredakteur von Sysbus.eu