Expertenkommentar von Checkpoint zum Thema „Der richtige Umgang mit Sicherheitslücken“

„Zunächst einmal eine allgemeine Feststellung: Die Veröffentlichung der Schwachstelle sollte nicht Google angekreidet werden, vielmehr ist der Fehler bei Microsoft zu suchen“, erklärt Christine Schönig, Technical Manager bei Checkpoint Software Technologies zu der genannten Problematik. „Die Verantwortlichen sollten in ihrem eigenen Interesse schnell reagieren. Nur, weil eine Schwachstelle in der Öffentlichkeit unbekannt ist, bedeutet das nicht automatisch, dass sie nicht bereits von Hackern ausgenutzt wird. Der Austausch von unbekannten Schwachstellen ist – teils auch gegen Bezahlung – in Hackerkreisen weitverbreitet. Die Frage, die alle Unternehmen sich stellen müssen, ist viel mehr die, wie sich der Schaden trotz solcher Sicherheitslücken künftig minimieren lässt.“

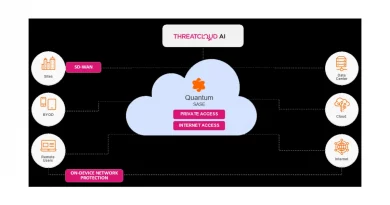

„Hier kommt ein Multilayer-Ansatz mit einer Mischung von proaktiven und reaktiven Maßnahmen ins Spiel“, fährt Schönig fort. „Unternehmen können sich dann unabhängig von beziehungsweise parallel zu angebotenen Patches vor noch unbekannten Schwachstellen schützen. Neben den gängigen Schutzvorrichtungen basierend auf Firewall, Antiviren-Software, URL Filtering, Application Control und IPS (Intrusion Prevention System) sollte auch eine Sandboxing-Technologie zum Einsatz kommen, um unbekannte Schwachstellen zu entdecken. Ergänzend sind Antibot-Sicherheitslösungen ein wichtiger Baustein bei der Absicherung von Unternehmensnetzwerken. Selbst wenn es Hackern gelingt, eine Schwachstelle auszunutzen, muss die eingeschleuste Schadsoftware schnell detektiert werden, spätestens, wenn sie versucht, nach außen Kontakt zu ihrem Command and Control-Server aufzunehmen.

Wichtig ist, die Netzwerksegmentierung von vorn herein nach Sicherheitsaspekten zu realisieren. Eine Maßnahme, die gerade auch im unternehmenskontrollierten Intranet umgesetzt werden sollte. Darüber hinaus sollte jeder einzelne Endpunkt mit den oben beschriebenen Maßnahmen abgesichert und die Frage gestellt werden, ob wichtige Server von außen erreichbar sein müssen und wie dieser Zugang abgesichert wird. Werden alle diese Maßnahmen getroffen, müssen Unternehmen künftig bei der Aufdeckung von Schwachstellen nicht alleine darauf warten, dass entsprechende Patches zur Verfügung gestellt werden.“