Cambium ONE Network im Test: Flexible IT-Infrastruktur mit zentralem Verwaltungswerkzeug

Der Test

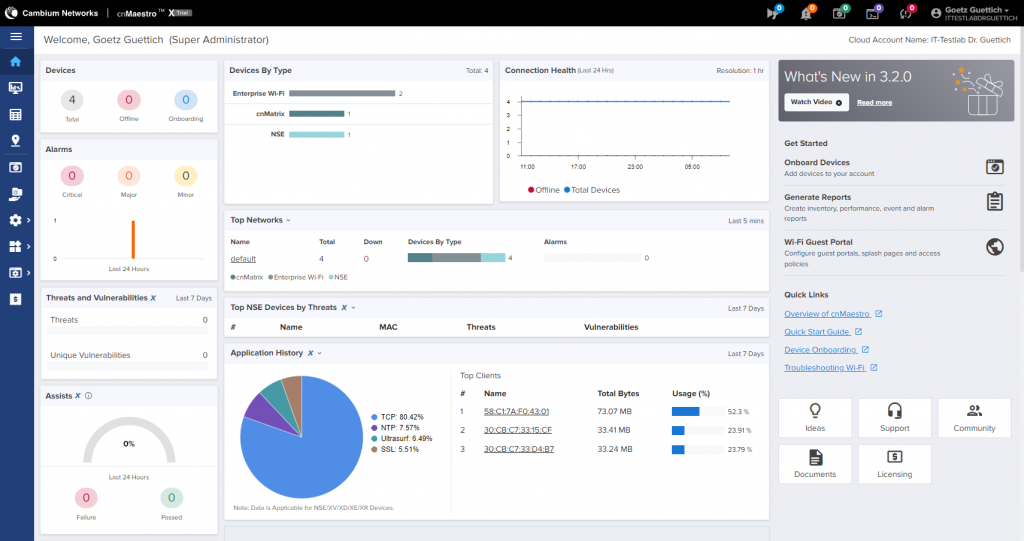

Im Test legten wir uns zunächst unter https://support.cambiumnetworks.com/register ein cnMaestro-Konto an, das Cambium anschließend mit der entsprechenden Lizenz versah, damit wir für den Test cnMaestro X nutzen konnten. Danach fügten wir unsere Testgeräte zu dem Account hinzu, nahmen die Komponenten in Betrieb und nutzten sie über den Zeitraum mehrerer Wochen. Dabei sammelten wir Erfahrungen über die Administration der Umgebung und die tägliche Arbeit mit der Lösung. Zum Schluss analysierten wir unsere Ergebnisse.

Das Onboarding der Cambium-Geräte

Um die Netzwerkkomponenten von Cambium in die cnMaestro-Umgebung aufzunehmen, stehen zwei unterschiedliche Optionen zur Verfügung: Via Seriennummer oder mit Hilfe der Cambium ID. Im Test wählten wir den Weg über die Seriennummer und wechselten dazu nach “Onboard / Claim Device”. Danach öffnete sich ein Fenster, in dem wir die Seriennummer eingeben konnten. Das System erkannte daraufhin, um welches Gerät es sich handelte (also NSE 3000, Switch oder Access Point) und nahm das betroffene Device in eine Liste auf.

Die Cambium ID wird erstellt, wenn ein Anwender ein cnMaestro-Konto anlegt. Sie findet sich unter “Onboarding / Settings” und die Administratoren sind an dieser Stelle auch dazu in der Lage, Benutzerkonten mit “Onboarding Keys” anzulegen, mit denen Anwender die Geräte über die Cambium ID zur Management-Umgebung hinzufügen können. Die ID und der Key müssen dann im Web-Interface des jeweiligen Geräts eingetragen werden. Dieser Weg ist vor allem für ältere Devices gedacht, die über keine zwölfstellige Seriennummer verfügen, funktioniert aber mit allen Produkten.

Mit der Aufnahme der Geräte in die Onboarding-Liste ist der Prozess allerdings noch nicht abgeschlossen. Es besteht nun die Möglichkeit, über die angesprochene ZTP-Funktion Konfigurationen für die Geräte zu erstellen und diese den Devices vorab zuzuweisen. Auf diese Weise ist es möglich, die Produkte auch in Umgebungen ans Laufen zu bringen, in denen kein technisches Personal bereitsteht. Die Mitarbeiter müssen die Geräte, die dem Web-Interface von cnMaestro ja bekannt sind, lediglich mit dem Netz und einer Stromversorgung verbinden. Die Devices fahren dann hoch, verbinden sich mit der Management-Umgebung in der Cloud und beziehen von dort ihre Konfiguration. Anschließend können sie direkt in Betrieb gehen. Das funktioniert immer dann, wenn der Internet-Zugang bereits besteht. Soll eine NSE 3000 die Aufgabe des Internet-Routers übernehmen, so muss der Zugang über DHCP hergestellt werden.

Auf die Konfigurationen gehen wir später noch genauer ein. Im Rahmen des Onboarding-Prozesses sind die Administratoren zusätzlich noch dazu in der Lage, dem Gerät einen Namen zu geben, eine Beschreibung hinzuzufügen sowie zu definieren, an welchem Ort das jeweilige Device zum Einsatz kommen soll und welche Firmware-Version auf ihm verwendet wird. Ist diese Definition abgeschlossen, so reicht es, neben dem betroffenen Geräteeintrag in der Liste auf “Approve” zu klicken. Danach überträgt das System die Konfigurationsinformationen und – falls gewünscht – die Firmware auf das Gerät und dieses nimmt den Betrieb auf. Im Test ergaben sich dabei an einem Anschluss von “Deutsche Glasfaser” via DHCP keine Probleme.

Die Konfigurationsoptionen für die einzelnen Gerätetypen

Wenden wir uns nun den Konfigurationsoptionen zu, die für die einzelnen Gerätetypen zur Verfügung stehen. Zunächst setzen wir uns mit dem NSE 3000 auseinander. Möchte ein IT-Verantwortlicher für diesen eine Konfiguration erstellen, so muss er nach “Configuration / NSE Groups” wechseln. Dort findet sich eine “Default Configuration”, die die Administratoren bearbeiten können, es besteht aber auch die Möglichkeit, neue Konfigurationen zu erstellen oder Konfigurationen zu importieren.

Im Test machten wir uns zu diesem Zeitpunkt daran, die Standardkonfiguration an unsere Bedürfnisse anzupassen. Der NSE 3000 verfügt über eine Firewall-Funktion, die bis hinauf auf Layer-7 arbeitet, das bedeutet, es lassen sich Firewall-Regeln erstellen, die bestimmte Anwendung erlauben oder blockieren. Eine Deep Packet Inspection (DPI) gehört ebenfalls zum Leistungsumfang der Firewall.

Sowohl für ein-, als auch für ausgehenden Verkehr lassen sich Geo-IP-Filter setzen. So ist es beispielsweise möglich, den Datenverkehr nach Brasilien, China oder ein beliebiges anderes Land zu unterbinden, wenn zu diesem keine Geschäftsbeziehungen bestehen. Das funktionierte im Test problemlos. Über einen DNS-Filter besteht parallel dazu die Option, bestimmte Seiten aus den Bereichen Pornographie, Social Media oder auch Ad- und Malware zu sperren. Des Weiteren gehört das bereits erwähnte IDS/IPS-System auf Basis von Snort zum Leistungsumfang des NSE 3000. Im Rahmen der Konfigurationsdefinition besteht außerdem die Möglichkeit festzulegen, ob die vorgenommenen Änderungen automatisch auf die verwalteten Geräte synchronisiert werden soll, oder nicht.

Unter “Management” legt der IT-Verantwortliche das Administrator-Password fest, das zum Zugriff auf das Web-Interface der Appliance selbst genutzt wird. Dieses verfügt nicht über den vollen Funktionsumfang von cnMaestro, kann aber für Upgrades und Ähnliches Verwendung finden.

Ebenfalls unter “Management” aktivieren die Administratoren bei Bedarf den SSH-Zugriff auf das Gerät und den DNS-Server und nehmen Einstellungen zur Zeitzone, den NTP-Servern sowie den Syslog-Servern vor. “Network” ermöglicht im Gegensatz dazu die Konfiguration der LAN-Ports (es stehen an dieser Stelle vier Ports zur Verfügung), der VLANs und der statischen Routen. Bei den VLANs ist es noch erwähnenswert, dass die VLAN-Konfigurationen sich über Policies auf die Geräte verteilen lassen, so dass bei Bedarf beispielsweise NSE-Devices und Access Points automatisch in anderen VLANs landen. Die VLANs können außerdem auch auf Benutzerbasis oder mit Hilfe einer RADIUS-Authentifizierung zugewiesen werden.

Ebenfalls interessant ist die WAN-Konfiguration, die mit dynamischen Adresszuweisungen, einer statischen IP-Adresse oder PPPoE funktioniert. Da die Appliance über zwei WAN-Ports verfügt, können die Verantwortlichen an dieser Stelle auch eine Load-Balancing-Funktion einrichten, Traffic Shaping aktivieren, die Link-Kapazität beschränken und DynDNS konfigurieren.

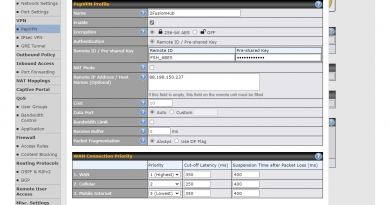

Über “VPN und RADIUS Server” konfigurieren die Administratoren IPSec-VPNs mit Preshared Key und einer Authentifizierung über den integrierten RADIUS-Server. “User-Defined Overrides” mit Variablen und Makros schließen den Leistungsumfang der NSE-3000-Konfiguration ab. Diese können beispielsweise zum Einsatz kommen, um über Skripting Konfigurationen zu realisieren, die im grafischen Benutzer-Interface des Systems nicht zur Verfügung stehen.