Open-Source-Werkzeuge zum Erkennen von DCOM-Schwachstellen

OTORIO präsentiert das „Microsoft Distributed Component Object Model (DCOM) Hardening Toolkit“ auf Open-Source-Basis. Mit den Werkzeugen sollen IT-Verantwortliche in die Lage versetzt werden, OT-Systeme vor Schwierigkeiten zu schützen, die aufgrund eines Microsoft-Patches auftreten könnten. Mit dem Toolkit sind die Administratoren dazu in der Lage, die schwachen Applikationen für die Authentifizierung via DCOM zu identifizieren und vorübergehende Workarounds anzubieten.

OTORIO RAM²-Anwender haben außerdem automatisch Zugriff auf einen neuen Alarm in der Safe Active Query, der eine Erkennung im gesamten Netzwerk ermöglicht. Das OPC-Data-Access-Protokoll (OPC DA) wurde 1995 eingeführt, um die Kommunikation von Echtzeitdaten zwischen der speicherprogrammierbaren Steuerung (SPS/PLC) und der Software in OT-Netzwerken zu ermöglichen. OPC DA basiert jedoch auf der DCOM-Technologie, die Sicherheitsschwachstellen aufweist. Im Jahr 2008 führte Microsoft das nicht DCOM-abhängige OPC-Unified-Architecture-Protokoll (OPC UA) ein, aber viele Industrieunternehmen nutzen immer noch OPC DA.

Im Jahr 2021 räumte Microsoft eine kritische Schwachstelle in seinem DCOM-Protokoll ein und kündigte einen Härtungspatch an, um die Authentifizierung zwischen DCOM-Clients und -Servern zu stärken. Um Betriebsunterbrechungen zu minimieren, wurde der Patch in mehreren Phasen veröffentlicht. Der erste Patch führte die Möglichkeit ein, die Härtung der schwachen Authentifizierungsebenen in DCOM zu aktivieren, war aber standardmäßig deaktiviert; der zweite erzwang die Härtung standardmäßig mit der Option, sie zu deaktivieren; der dritte Rollout des DCOM-Härtungspatches hatte automatisch alle nicht-anonymen Aktivierungsanfragen von DCOM-Clients erhöht; und am 14. März 2023 wird Microsoft einen neuen Patch herausgeben, der die Option, ungesichertes DCOM zu aktivieren, ganz entfernt.

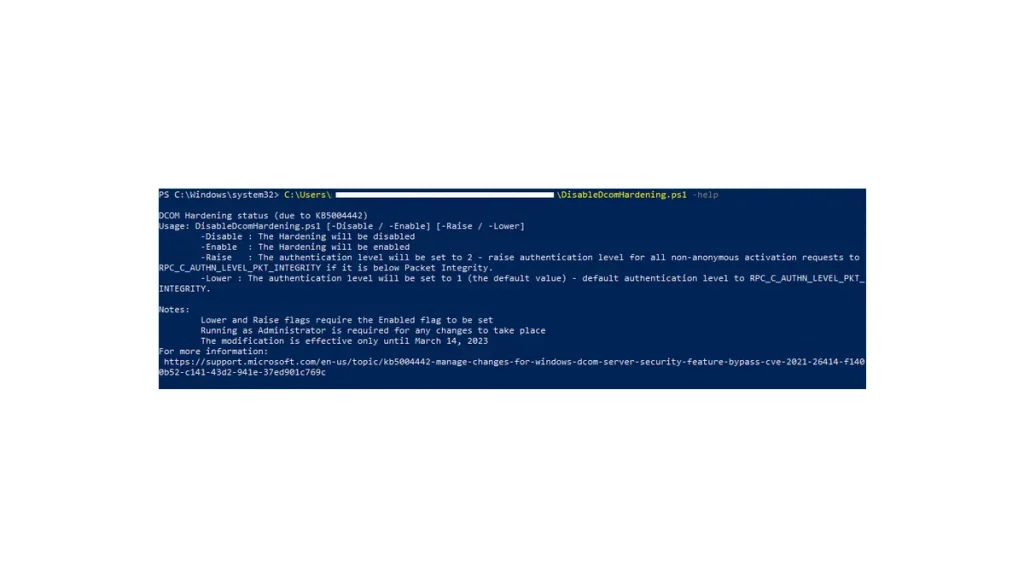

Mit dem DCOM Hardening Toolkit von OTORIO können Anwender schnell feststellen, ob ihre Netzwerke ungesichertes DCOM enthalten, das durch den neuen Patch unbrauchbar gemacht wird. Anschließend bietet es Anweisungen zur Behebung, um sicherzustellen, dass Unternehmen die volle Kontrolle über ihre OT-Geräte behalten.

„Unternehmen müssen verstehen, ob sie ein Problem haben oder nicht, und genau hier kommt unser Toolkit ins Spiel“, erklärt Yair Attar, CTO und Mitbegründer von OTORIO. „Wenn ein Unternehmen den März-Patch aufspielt und die kritische Sichtbarkeit und Kommunikation zwischen den Knoten in seinem Netzwerk verliert, könnte es erhebliche finanzielle Verluste erleiden. Unser Ziel ist es, eine solche Katastrophe zu verhindern.“

RAM² von OTORIO sammelt und analysiert mehrere Datenquellen, die in der OT-Umgebung vorhanden sind. Hierzu zählen zum Beispiel SCADA (Supervisory Control and Data Acquisition), speicherprogrammierbare Steuerungen (SPS/PLC), verteilte Steuerungssysteme (Distributed Control Systems, DCS), historische Datenbanken, technische Systeme und mehr. Anschließend reichert die Lösung diese Analyse mit dem betrieblichen Kontext, Schwachstellen und Gefährdungen an, um die Sicherheitslage zu bewerten und OT-Sicherheitsbedrohungen zu identifizieren und zu priorisieren.

Weitere Informationen und Download: https://github.com/otoriocyber/DCOM-HardeningTool