Fast Identity Online: Fünf Vorteile für eine sichere MFA-Strategie

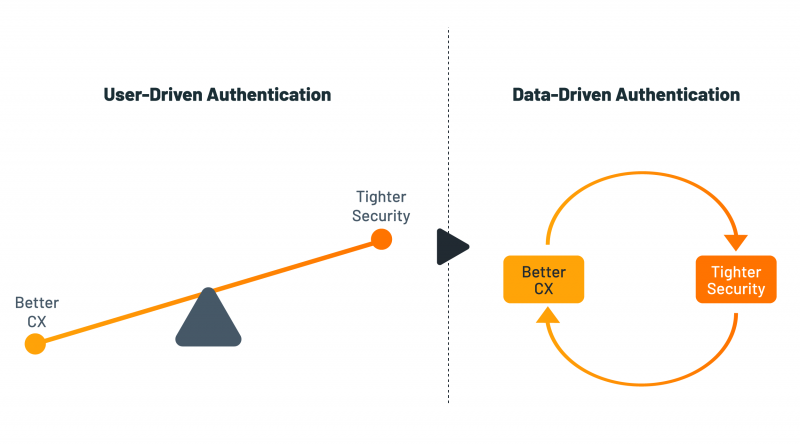

Die Meldungen über Datendiebstähle reißen nicht ab. Grund für den zunehmenden Missbrauch von Zugangsdaten sind unter anderem die immer raffinierteren Techniken der Cyberkriminellen, um beispielsweise Multi-Faktor-Authentifizierungen (MFA) zu umgehen. CrowdStrike hat im vergangenen Jahr wichtige Trends im Bereich Cybersicherheit identifiziert. Neben der Zunahme von Social-Engineering-Angriffen zur Umgehung von MFA-Abwehrmechanismen nutzen Hacker laut Bericht von CrowdStrike bekannte Schwachstellen immer schneller aus und verwenden zunehmend legitime Zugangsdaten statt Malware. Herkömmliche Authentifizierungsmethoden wie Passwörter sind besonders anfällig für Phishing-Angriffe, Datenlecks und Identitätsdiebstahl. Die Fast-Identity-Online-Technologie (FIDO) verbessert die Sicherheit und Benutzerfreundlichkeit der Online-Authentifizierung. Dieser Artikel untersucht die Vorteile von FIDO und seine Auswirkungen auf die digitale Sicherheitslandschaft.

Read More