Kostenloser Scanner für die XZ-Backdoor von Bitdefender

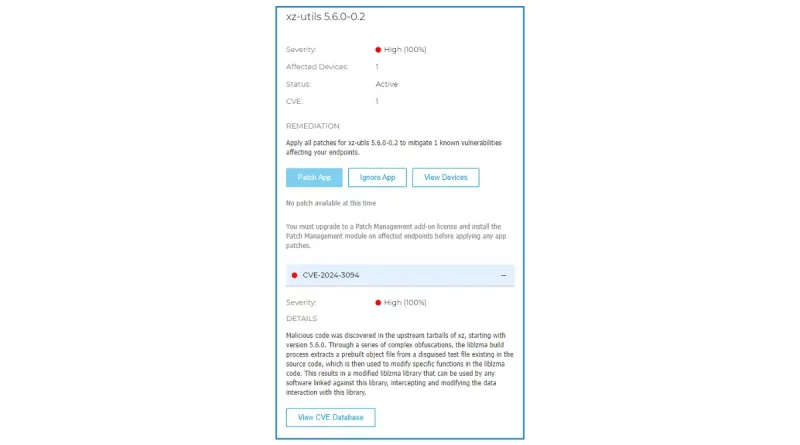

Ende März wurde eine Schwachstelle in der Datenkompressions-Library “XZ Utils” bekannt. Diese erhielt die Referenznummer “CVE-2024-3094”. Bitdefender hat nun einen kostenlosen Scanner bereit gestellt, mit dem Unternehmen in die Lage versetzt werden, ihre IT-Systeme auf diese Schwachstelle hin zu untersuchen. Das Tool wurde in Go programmiert und unter verschiedenen Bedingungen getestet. Dazu gehören Debian Linux, ein Debian Container und Fedora Linux. Um die Scans wirksam durchführen zu können, sind auf den untersuchten Systemen Root-Privilegien erforderlich.

Read More