Den Hacker im Browser isolieren: Drei Schritte zum sicheren Surfen in Unternehmen

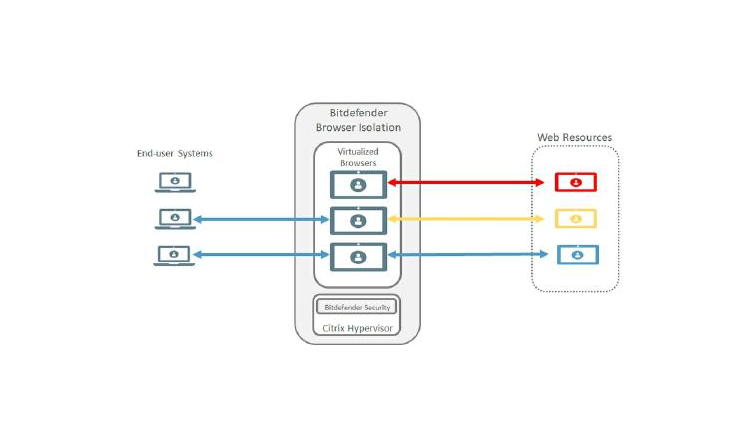

Ob Katzenvideos, Facebook, Webmail, Online-Recherchen oder Businessanwendungen: Mitarbeiter benutzen Browser für eine endlose Zahl an Tätigkeiten, mögen diese nun mit der Arbeit zu tun haben oder nicht. Unternehmen müssen schlichtweg damit rechnen, dass ein Kollege auch einmal unbedacht auf bösartige oder manipulierte Inhalte trifft oder unbedacht klickt. Das stellt nicht einmal ein Problem dar, wenn die Infrastruktur dafür richtig aufgebaut ist. Doch wenn diese bösartigen Inhalte tatsächlich auf dem Endgerät ausgeführt werden, kann der Schaden immens sein und den Angreifern steht der Weg ins Netzwerk offen.

Read More