Mirantis bringt neue Lens-Desktop-Version

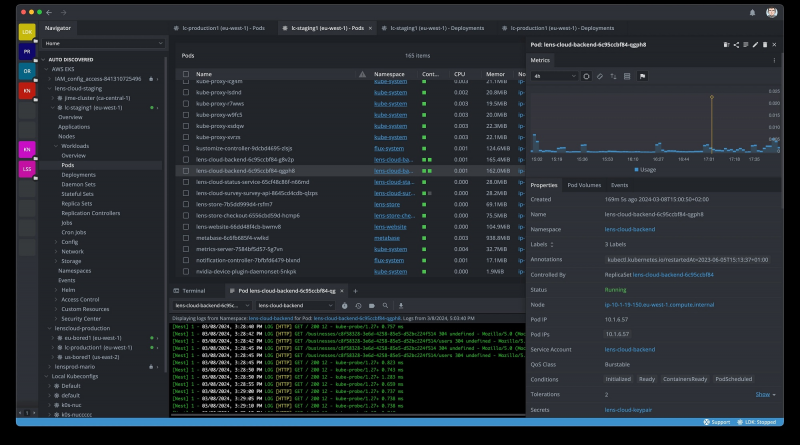

Mirantis erleichtert mit der neuen Version von Lens Desktop das Arbeiten mit Kubernetes. Die Software soll nach Angaben des Herstellers die Abläufe vereinfachen, die Produktivität steigern und die Effizienz verbessern. Zu den Neuerungen gehören unter anderem die neue Lens-Extension-API, ein neuartiges UI-/UX-Konzept, das eine schlankere Benutzeroberfläche mit sich bringt und ein Navigator, der für alle Ressourcen und Cluster einheitlich ist. Die Early-Access-Fassung von Lens 2024 steht ab sofort zur Verfügung.

Read More