Expertenkommentar zum Thema “Sicherheit im Wandel”

“Sind wir mal ehrlich: Erfolgreiche Angriffe lassen sich heute nicht mehr verhindern”, so Dror-John Roecher, Lead Consultant Secure Information bei Computacenter. “Zeitgemäße IT-Sicherheitslösungen fokussieren daher auf Detektion und Reaktion –ohne sich allerdings völlig von Präventivmaßnahmen zu verabschieden. Diese müssen jedoch effizienter und effektiver werden.”

“Prävention sollte sich von der Infrastruktur stärker auf die Endgeräte verlagern – denn sie bewegen sich zunehmend in fremden Netzen”, fährt Roecher fort. “Beim Thema Antivirus sollten Unternehmen dabei auf einen Whitelisting-Ansatz setzen anstatt auf Blacklist-Lösungen von der Stange zurückzugreifen. Auch wenn die Erstellung zunächst einen höheren internen Aufwand bedeutet, zahlt sich dieser mit Blick auf Sicherheit, Aktualität und Pflege langfristig aus. Denn die Menge an erlaubten Komponenten für die Whitelist ist endlich – ganz im Gegensatz zur Anzahl der Schadprogramme, die auf die Blacklist gehören. Ein weiteres effektives Mittel ist die Härtung der Systeme: Entfernt man nicht benötigte Softwarebestandteile und Funktionen, werden Endgeräte weniger angreifbar.

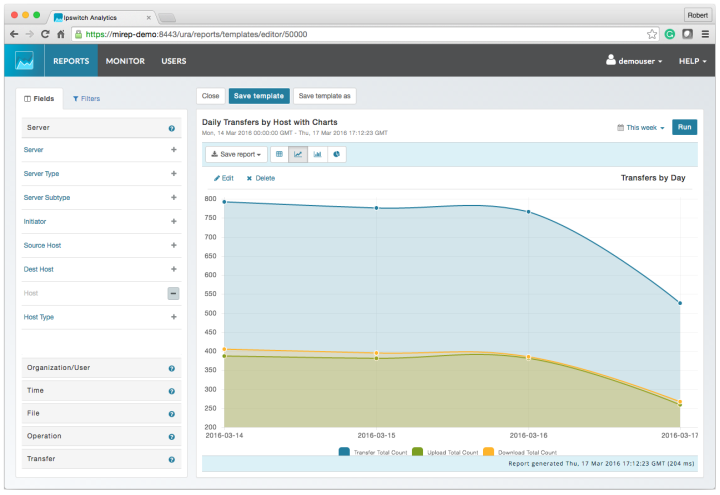

Detektionsmaßnahmen sollten Infrastruktur und Endgeräte gleichermaßen betreffen. Das führt bei der Fülle an Instrumenten und zu überwachenden Orten allerdings schnell dazu, dass man den Wald vor lauter Bäumen nicht mehr sieht. Deswegen geht der Trend dahin, Big Data-Technologien für Security-Analysen zu nutzen – sie kommen beispielsweise innerhalb von Security Operation Centern oder Cyber Defense Centern zum Einsatz.

Neben den Technologien sind in puncto Cyber Defense funktionierende Prozesse und gut ausgebildete Fachkräfte erfolgsentscheidend – das gilt auch für reaktive Maßnahmen. Waren erfolgreiche Angriffe früher eher die Ausnahme, sind sie heute Normalität. Daher müssen Unternehmen stehende Teams mit entsprechendem Mandat aufbauen und sich das dafür nötige Know-how gegebenenfalls erst einmal extern an Bord holen. Heißt: Wer Hackern einen Schritt voraus sein will, muss selbst welche einstellen – und zwar möglichst bessere. Dafür müssen Unternehmen ein Arbeitsumfeld zur Verfügung stellen, das den Ansprüchen der heiß umkämpften Fachkräfte sowohl in technologischer als auch in kultureller Hinsicht gerecht wird.”

[subscribe2]