Network Access Control gilt als wirksamste Sicherheitstechnologie zur Abwehr von Cyberbedrohungen

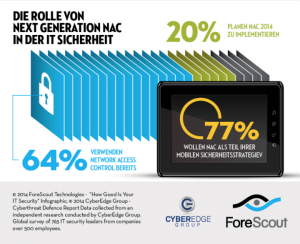

Ein wesentliches Ergebnis des aktuellen “Cyberthreat Defense Report 2014” ist, dass die Befragten Network Access Control (NAC) von allen Sicherheitstechnologien am höchsten einschätzen. 77 Prozent der IT-Experten sehen zudem einen zwingenden Bedarf an kontinuierlicher Überwachung und Risikominderung; mehr als 60 Prozent der Teilnehmer erlebten im Jahr 2013 eine Datenschutzverletzung, wobei ein Viertel aller Teilnehmer mangelnde Investitionen des Arbeitgebers in adäquate Abwehrmaßnahmen als einen Faktor anführt.

Die Studie, die als erste ihrer Art einen Rundumblick über die Wahrnehmung von Sicherheitsbedrohungen und Sicherheitsinvestitionen in Unternehmen liefert, wurde von der CyberEdge Group, LLC durchgeführt und von ForeScout Technologies sowie acht weiteren Informationssicherheitsunternehmen gesponsert. An der Befragung nahmen mehr als 750 Entscheider sowie Angestellte in Unternehmen mit 500 und mehr Mitarbeitern teil.

Die Teilnehmer wurden aufgefordert, ihre Wahrnehmung der Wirksamkeit verschiedener Abwehrlösungen von Cyberbedrohungen auf einer Skala von 1 bis 5 einzustufen, wobei 5 die höchste Wertung ist. NAC erhielt mit 3,71 die höchste Bewertung.

53 Prozent der Befragten gaben an, dass NAC die meistgenutzte Technologie zur Erkennung von Fehlkonfigurationen der Hostsicherheit sei. Nach Meinung von 51 Prozent stellt NAC zudem die meistgenutzte Technologie zur Erkennung von Schwachstellen und Sicherheitsfehlkonfigurationen bei nicht-stationären Laptops und Mobilgeräten dar.

Außerdem werden Endpunkte als das schwächste Glied in der IT-Umgebung der meisten Organisationen genannt, während die Informationssicherheit immer anspruchsvoller wird, da die Komplexität der IT-Infrastrukturen aufgrund eines exponentiellen Anstiegs der Netzwerkverbindungen und Nutzung von Mobil-, Virtualisierungs- und Cloud-Technologie immer mehr zunimmt und die Zahl netzwerkfähiger und persönlicher Geräte am Arbeitsplatz steigt. Dadurch verringert sich die Kapazität zur Verwaltung von Endpunkten. In einer wachsenden Angriffslandschaft wird es darüber hinaus immer schwieriger, die Gefahren effizient zu minimieren oder ganz abzuwenden.

Um diesen Herausforderungen entgegenzutreten, ergänzen viele Unternehmen ihre vorhandenen Sicherheitsinvestitionen durch NAC der nächsten Generation, mit dem Ziel, Nutzer, Gerät, Anwendung und Zugriffsvielfalt dynamisch sehen und kontrollieren zu können. Dabei gehen immer mehr Unternehmen von ihrem traditionellen, mehrschichtigen Verteidigungsmodell zu einem Modell über, das die Interoperabilität der Infrastruktur nutzt, um kontinuierliche Überwachungs- und Abhilfeprozesse besser zu unterstützen.

In dem Bericht gab ein Drittel der Unternehmen an, sie würden wöchentlich oder täglich vollständige Netzwerk-Scans durchführen – ein Zeichen dafür, dass Unternehmen es wichtig finden, einen kontinuierlichen Netzwerkstatus zu haben. 52 Prozent der teilnehmenden Unternehmen jedoch führen vollständige Netzwerk-Schwachstellenscans vierteljährlich oder jährlich durch. Erschreckenderweise gab eines von fünf Unternehmen zu, die Würfel entscheiden zu lassen, indem sie nämlich nichts tun, um den Zustand ihrer nicht stationären Geräte zwischen den regelmäßig geplanten, aktiven Scans zu bewerten.

Interessanterweise kommt die Studie zu dem Ergebnis, dass die meisten teilnehmenden Unternehmen mehrere Technologien kombinieren, um eine einheitliche Lösung zu schaffen, die die speziellen Bedürfnisse erfüllt. Dies verspricht Gutes für die CounterACT-Plattform von ForeScout. Diese versetzt IT-Sicherheitsprodukte in die Lage, Informationen dynamisch auszutauschen, und befähigt Unternehmen, schneller auf verschiedene sicherheits- und betriebsbezogene Probleme zu reagieren. Die Plattform bietet neue Schnittstellen, die ForeScout CounterACT für Entwickler, Kunden und Systemintegratoren öffnen, sodass sie CounterACT flexibel in andere Sicherheits- und Managementsysteme integrieren können.

Weitere Informationen: http://www2.forescout.com/cyberedge_cyberthreat_2014

[subscribe2]