Expertenkommentar zum Thema “Cloud im Unternehmensumfeld”

“Egal ob ein Cloud Service beispielsweise webbasierte Textverarbeitung, einen zentralen Datenspeicher oder eine E-Mail Archivierung bietet: Jedes Unternehmen, das sich für einen Dienst ‘in der Wolke’ entscheidet, vertraut dessen (übrigens in der Regel amerikanischen) Anbietern interne Informationen an und gibt gleichzeitig die Möglichkeit aus der Hand, exklusiv zu kontrollieren, wer wann auf diese Daten zugreifen kann und konnte”, meint Erik Stengert, Key Account Manager bei der secion GmbH. “Insbesondere für Unternehmen, deren Heimatländer nicht zur privilegierten Allianz der ‘Five Eyes’-Staaten zählen (welche sich gegenseitig von Spionage ausschließen) ergeben sich daher besondere Anforderungen an die kollaborative Nutzung von Cloud-Lösungen.”

“Grundlage dieser Nutzung ist immer eine Bewertung der Vertraulichkeit der zu übertragenden beziehungsweise zu teilenden Daten: Wie geschäftskritisch sind die Informationen? Wie viel würde es kosten, wenn die Daten in die Hände unberechtigter Dritter fallen und durch diese genutzt würden?”, so Stengert weiter. “Innovative Geschäftsideen, Forschungs- und Entwicklungsergebnisse oder personenbezogene Daten im Sinne des BDSG gehören beispielsweise niemals (unverschlüsselt) in die Wolke.

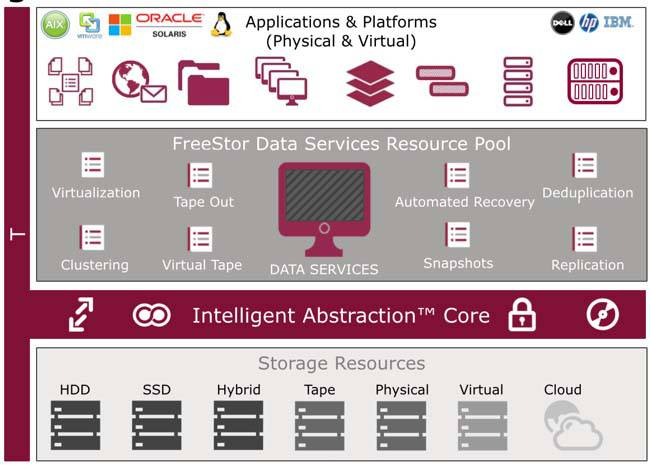

Wenn aus technischen oder finanziellen Gründen eine Nutzung privater beziehungsweise selbst gehosteter Cloud-Dienste nicht in Frage kommt, müssen vertrauliche Daten mit einem selbst generierten Schlüssel verschlüsselt werden, bevor diese auf öffentliche beziehungsweise kommerzielle Cloud-Speicher übertragen werden.

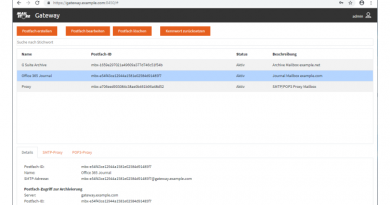

Sollen im nächsten Schritt weitere Instanzen wie Kunden oder Zulieferer auf die hinterlegten Daten oder bereitgestellten Dienste zugreifen können, erfordert dies stets ein granulares Berechtigungsmanagement auf Seiten des Cloud-Anbieters. Auf diese Weise lassen sich erlaubte Zugriffe definieren und überwachen. Gleichzeitig muss die eingesetzte Verschlüsselungslösung ein Schlüssel-Management beziehungsweise Key Ring-Verfahren bereitstellen, welches die generierten Schlüssel automatisiert an die zugriffsberechtigten Instanzen verteilt.

Grundsätzlich gilt: Die Lösungswege für eine möglichst sichere unternehmensübergreifende Cloud-Nutzung sind bedarfsabhängig, komplex und umfasst sowohl technische als auch organisatorische Komponenten. Was Unternehmen eins hervorragend hilft, kann für Unternehmen zwei völlig impraktikabel sein. An individueller Beratung und Lösungskonzeptionierung sollte daher nicht gespart werden.”

[subscribe2]