Jetzt verfügbar: Neo4j AuraDB Free

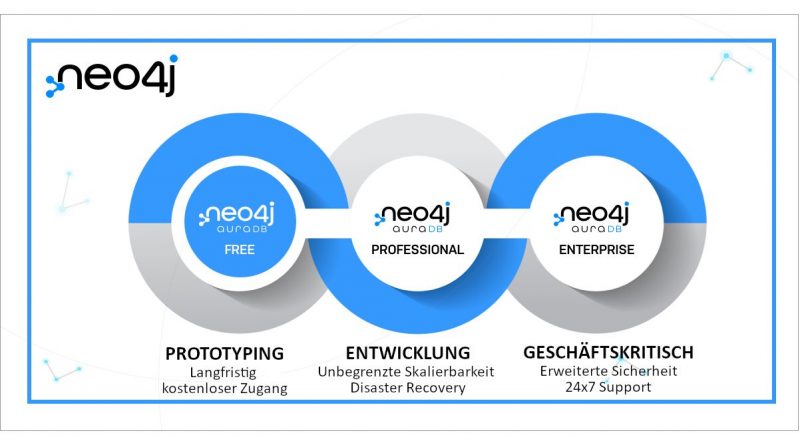

Neo4j bietet ab sofort eine kostenlose Variante der Cloud-basierten Grapgdatenbank “AuraDB” an. “Neo4j AuraDB Free” wendet sich an Interessenten, die eine Graphdatenbank zum Experimentieren und Lernen, für kleine Entwicklungsprojekte sowie im Rahmen des Prototyping einsetzen möchten. Die Registrierung für die Datenbank erfolgt über die Webseite Neo4j AuraDB Free. Das kostenlose Angebot enthält alle wichtigen Entwicklerwerkzeuge und Funktionen, die für einen einfachen und schnellen Einstieg in die Graphtechnologie erforderlich sind.

Read More